Muchas personas me han preguntado si es posible espiar un móvil sin instalar app espia en el dispositivo. También me han preguntado si es posible espiar un móvil sabiendo solo el número de móvil. Aquí contestare estas preguntas en detalle. Además, describiré todas las formas que existen de monitorear el móvil de otra persona, con un enfoque particular en métodos aptos para el usuario promedio.

Respuesta Corta

¿Puedo Espiar un Móvil sin instalar ningún software?

La respuesta es sí, y existen muchos ejemplos que lo comprueban. Debes haber visto noticias sobre móviles de celebridades siendo hackeados, fotos privadas y mensajes de chat filtrados o incluso los móviles de la antigua canciller alemana Angela Merkel y muchos otros dignatarios siendo monitoreados por los servicios de inteligencia de EE.UU. Los servicios de inteligencia del gobierno pueden trabajar en conjunto con los fabricantes de sistemas telefónicos para entrar en el móvil de la víctima usando un backdoor puesto en el sistema de forma intencional o no intencional, mientras que hackers profesionales pueden encontrar las vulnerabilidades del sistema por su cuenta y combinarlas con otros métodos para entrar en el móvil de la víctima.

¿Qué pasa con los usuarios promedio? Desafortunadamente esto no aplica al usuario promedio ya que no tenemos suficientes recursos ni la tecnología correspondiente para lograrlo. Afortunadamente, todavía hay formas fáciles de espiar el móvil de alguien.

Si un sitio web asegura que puedes espiar un móvil sin instalar ningún software o incluso sin acceder a este, no hay duda de que se trata casi un 100% de una estafa. Sin embargo, es posible monitorear un iPhone sin instalar ningún software lo cual describiré luego en detalle.

¿Cómo Puedo espiar un móvil Si No Soy Un Hacker Profesional?

1. Aplicación Espía – La Forma Fácil De espiar Un Móvil Sin Que Su Dueño Lo Sepa

Si vas a este sitio web veras en detalle aplicaciones espía – teniendo acceso a reviews de los programas más populares, explicaciones de cómo usarlos y pruebas continuas de funcionamiento.

Todo esto puede ser hecho de forma legal. No promuevo el uso ilegal de productos espía.

Si puedes espiar un móvil de alguien básicamente tienes acceso a todo su contenido – es la puerta para espiar sus cuentas de redes sociales, contraseñas, aplicaciones de mensajería y mucho más.

En la mayoría de los casos la idea principal será espiar el móvil de alguien sin que esta persona lo sepa y tener acceso a la mayor cantidad de información posible – el software espía para móviles es en definitiva la forma más fácil y asequible de lograrlo; y no necesitas ser un mago de la tecnología.

Tengo reviews de las aplicaciones espía mejor valoradas en este sitio web – en los cuales explico en detalle lo que estos programas pueden hacer. Mi guía principal sobre aplicaciones espías cubre todo lo que necesitas saber para empezar – no te la pierdas.

Los dos programas más vendidos actualmente son mSpy y uMobix – ambos son productos confiables que he probado y que actualmente uso.

Ambos pueden ser usados de forma completamente sigilosa y serán casi imposibles de detectar. Nadie sabrá que su móvil ha sido hackeado.

Nuestra aplicación espía más recomendada:

mSpy

Si alguna ves has intentado aprender más sobre aplicacion espia, debes haber escuchado acerca de mSpy. mSpy es una aplicación muy potente de monitoreo de móviles que puede darte reportes de casi cualquier tipo acerca de la actividad online de tu hijo.

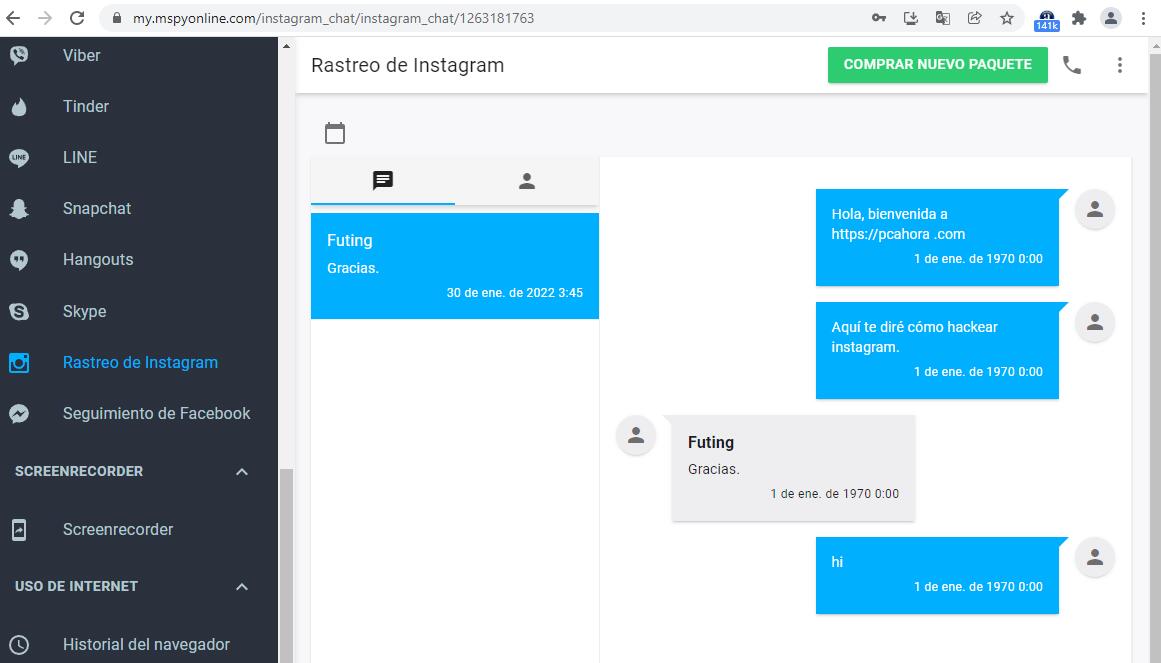

¿Necesitas monitorear llamadas? No hay problema. ¿Necesitas revisar mensajes? Eso también está incluido (incluso puedes ver mensajes de texto borrados). Y la aplicación para Android de mSpy puede registrar conversaciones en todas las plataformas de mensajería más conocidas: WhatsApp, Snapchat, Instagram, Facebook, iMessages, Skype, Telegram, Viber y muchas más. Lo importante es que no necesitas Rootear el móvil de la víctima.

Puedes monitorear el historial de navegación de tu hijo, ver sus marcadores y las redes WiFi a las que se han conectado. La aplicación para Android puede bloquear el acceso a sitios web por categoría, y se pueden establecer advertencias basadas en palabras específicas para saber si se está accediendo a contenido inapropiado.

El administrador de aplicaciones de mSpy te mantiene al día de todo lo que está instalado. En Android, puedes bloquear aplicaciones inapropiadas, usar el grabador de pantalla, o el grabador de teclas presionadas (keylogger) para saber exactamente lo que están haciendo tus hijos.

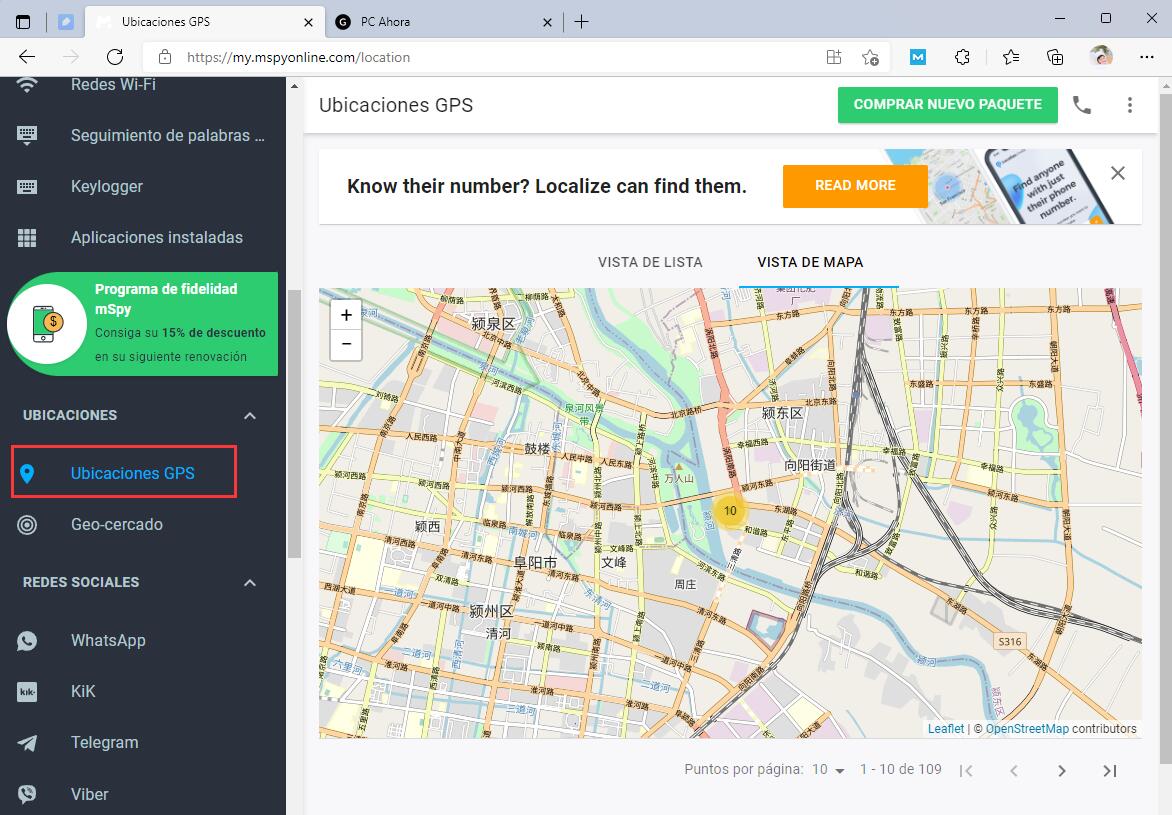

Las características de ubicación únicas de Android incluyen la posibilidad de mostrar el dispositivo en un mapa. También se pueden definir áreas en la vida de tu hijo (Casa, Escuela, Casa de la abuela) y recibir alertas cuando salgan o entren a un área.

Y la lista de características sigue creciendo, con opciones para registrar llamadas entrantes y salientes, monitoreo de contactos, acceso a las fotos que envía y recibe, leer sus notas, y mucho más.

Prueba mSpy

Prueba mSpy usando el DEMO gratuito: Has clic aquí para más información.

Accede a un 30% de descuento en mSpy aquí

Para obtener un descuento especial, todo lo que debes hacer es utilizar el enlace de más arriba, de esta manera el beneficio se aplicará directamente en la página de pago o checkout. Funciona además con todas las versiones de la aplicación.

uMobix

Como novato en el mercado de las aplicaciones espías, uMobix está ansioso por demostrar ser una buena opción. Y sí que lo demostró. Con uMobix tienes todo lo que necesitas para asegurarte de que tus hijos puedan disfrutar de un ambiente seguro y son amenazas en Internet. Y debido a que está destinado para uso legal, puedes disfrutar de los beneficios de uMobix ya que lo que más te interesa es el bienestar de tu hijo.

Características

No necesitas una aplicación espía con un montón de características ineficaces. Lo que necesitas es una buena colección de características para realmente poder saber lo que sucede en distintas aplicaciones del dispositivo de tus hijos.

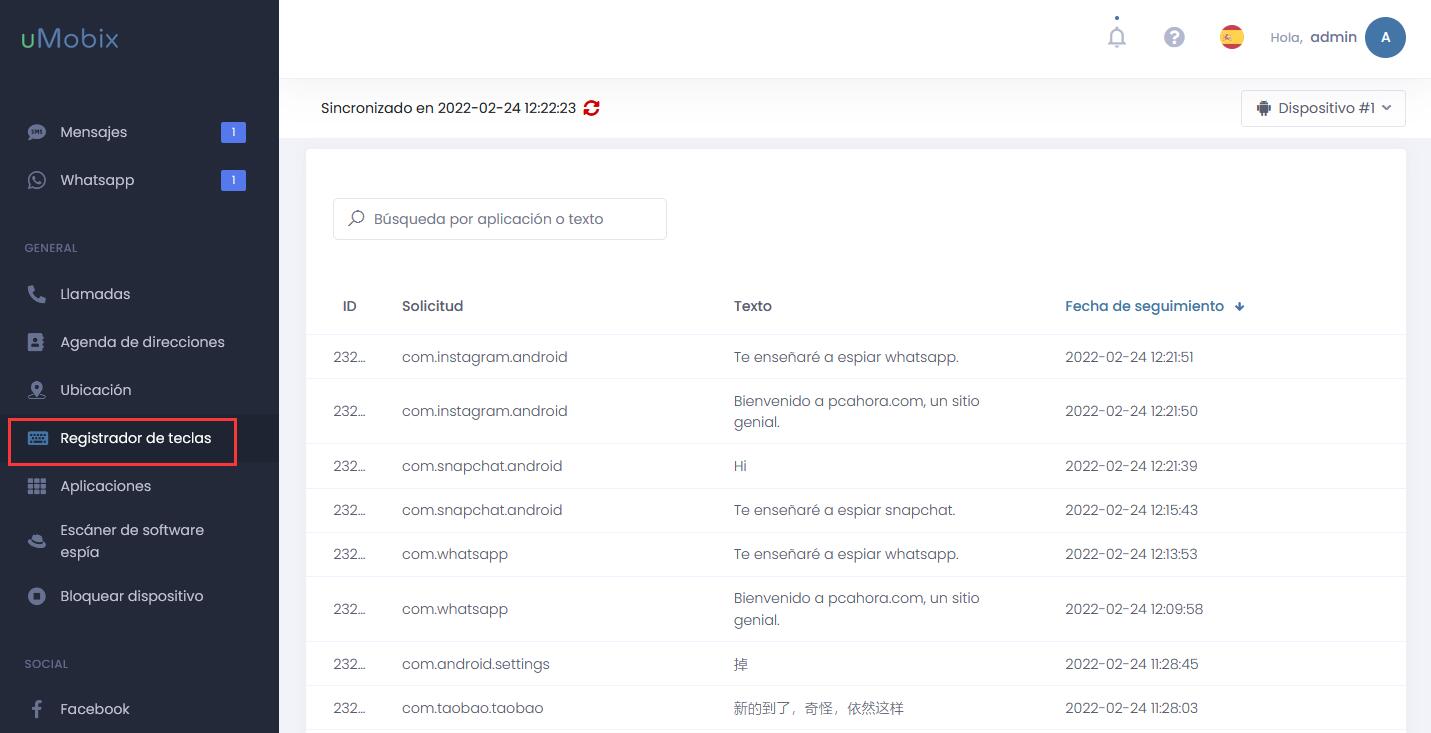

Ni siquiera es necesario mencionar que uMobix te ofrece las características básicas como llamadas, contactos, fotos, videos, registro de teclas presionadas (keylogger), navegador web, mensajes de texto, ubicación, y más. Pero eso no es todo.

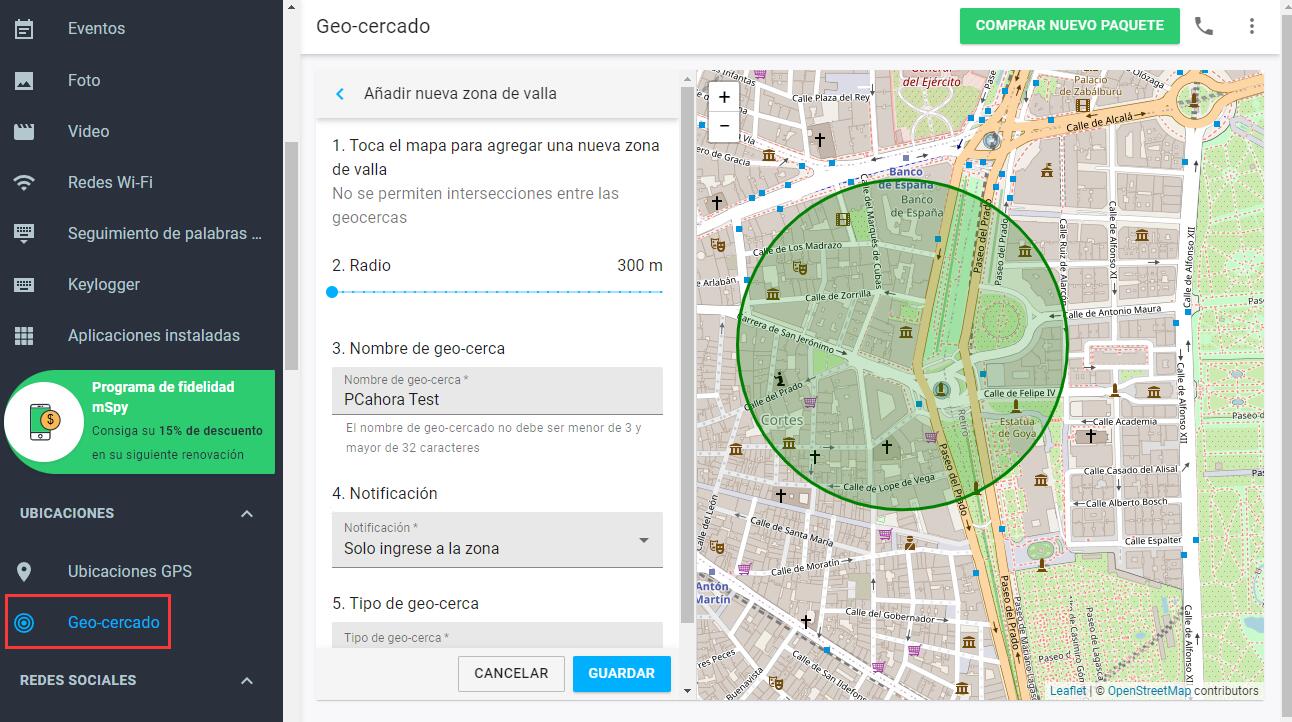

Estas características avanzadas incluyen definición de áreas geográficas, grabación de llamadas, rastreo de palabras clave, rastreo de redes sociales, captura remota de pantalla, fotos tomadas de manera remota, y bloqueo de sitios web.

La característica de definición de áreas geográficas te ayuda a crear una cerca imaginaria que al ser cruzada se genera una alerta notificando de la entrada o salida del área por parte del dispositivo de tu hijo.

El bloqueo de sitios web te ayuda a establecer restricciones sobre el uso de sitios web innecesarios y para adultos.

Junto a las características básicas, también podrás usar otras funciones que difícilmente encontrarás en cualquier aplicación espía básica.

Monitoreo de Audio (Flujo de audio)

Con uMobix, puedes acceder de manera remota al micrófono del dispositivo de tu hijo y escuchar los sonidos a su alrededor. Esto te ayudará asegurar el bienestar de tus hijos y atrapar a una pareja desleal sin que lo sepa. Pero recuerda que esta característica sólo funciona cuando el móvil está en un estado activo y conectado a internet al mismo tiempo. Además, la calidad de audio no es la mejor, pero esto es algo entendible.

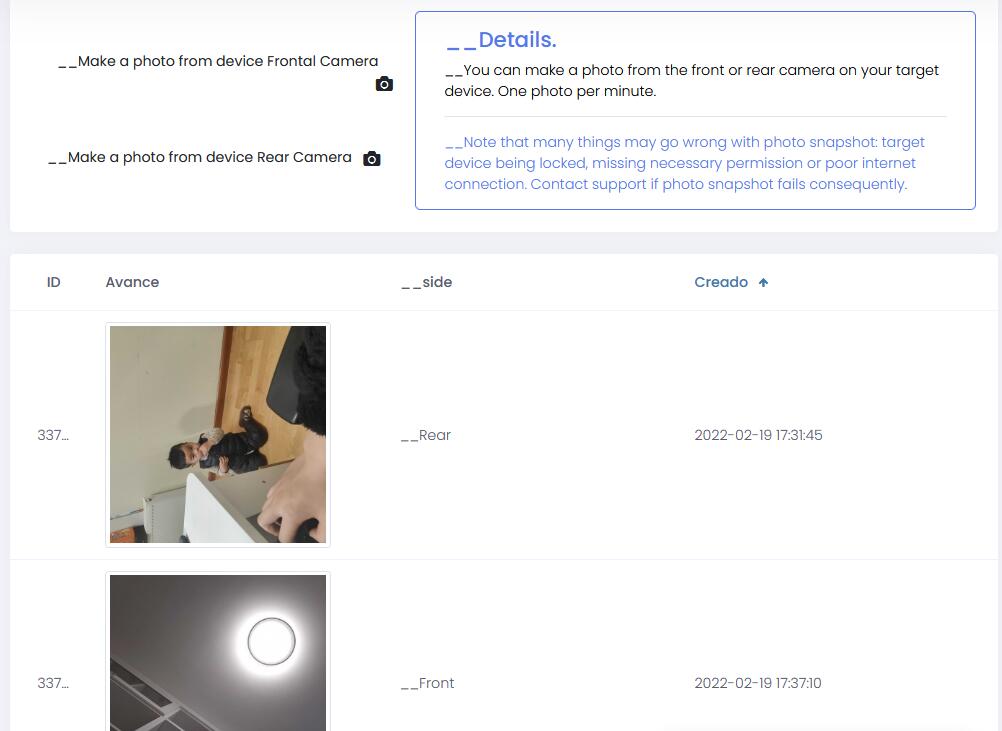

Vídeo en directo y Instantánea de foto.

Estas son características bastante útiles que te pueden ayudar a ver donde están o que están haciendo tus seres queridos sin que lo sepan. Puedes asegurarte de que tus niños estén a salvo de esta manera. Sin embargo, para que esta característica funciona, el dispositivo debe estar conectado a Internet y activo.

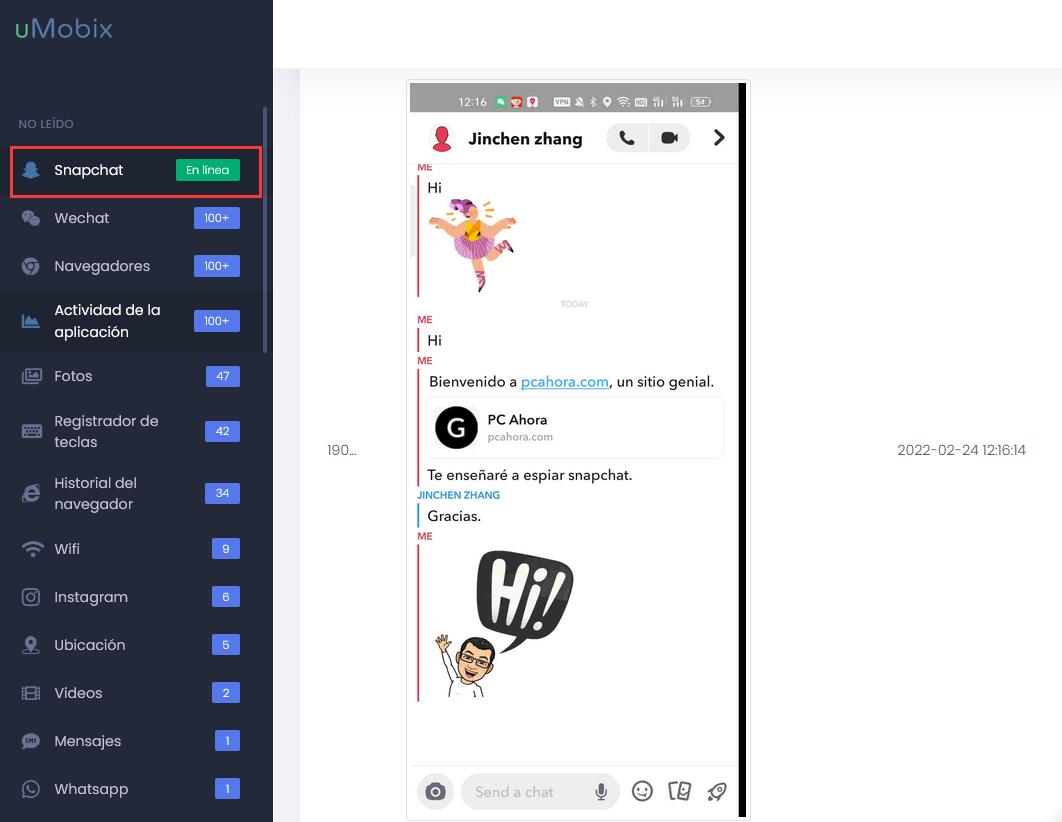

Rastreo de redes sociales (Sin rootear el móvil)

Las aplicaciones como WhatsApp, Instagram, Snapchat y Messenger pueden ser monitoreada usando las capacidades de rastreo de redes sociales incluido en uMobix, y todo esto sin rootear el móvil. La manera en la que uMobix consigue esto es bastante interesante. A diferencia de mSpy que solo registra los mensajes de texto de las diferentes aplicaciones de mensajería. uMobix usa su característica de grabación de pantalla para tomar capturas de pantalla de la interfaz del chat. De esta manera, puedes ver la información de la imagen además de obtener la información de texto del chat.

Obtendrás todas las capturas de pantalla mientras tu pareja navega por Facebook, chatea en Instagram, envía Snaps por Snapchat, y más.

Y lo mejor de esta característica es que el usuario final como tu pareja o hijo no se percatará de las capturas de pantalla.

Las aplicaciones sociales que ves en la parte izquierda del portal son las compatibles con uMobix, como Facebook, WhatsApp, Snapchat, Facebook Messenger, Tinder, Instagram, Telegram, y más.

Para revisar la actividad debes hacer clic en la aplicación específica.

El uso general de las redes social se mantiene igual. Todas las capturas de pantalla en tiempo real serán mostradas en la sección respectiva de la aplicación, sin importar lo que esa persona esté haciendo dentro de la aplicación.

Si quieres ver el texto del chat, puedes revisar en la función de Keylogger, pero desde aquí puedes ver solo los mensajes enviados, y no los recibidos.

Prueba uMobix

Prueba uMobix usando el DEMO gratuito: Has clic aquí para más información.

Comparación con Mspy

mSpy es actualmente la aplicación más popular del mundo. Es una de las mejores aplicaciones espía debido a que ofrece muchas características sin necesidad de hacer Jailbreak o de Rootear el dispositivo. De hecho, mSpy fue mi aplicación favorita por varios años. Pero siendo completamente honesto, mSpy se ha quedado atrás.

uMobix tiene todas las funciones de mSpy excepto geo-cercado y añade tres funciones más de monitoreo de audio, monitoreo de video y Instantánea de foto, las cuales son bastante útiles para entender el ambiente donde se encuentra tu hijo.

geo-cercado

El rendimiento de uMobix es mejor que el de mSpy. Todas las características de uMobix Pro funcionaron como deberían.

Mi experiencia general con mSpy fue bastante buena, pero algunas de sus características me decepcionaron.

Empecemos con la característica de fotos y videos. Según mi prueba, solo algunas fotos y videos se sincronizaron al portal de la aplicación. Podrás ver todas las nuevas fotos que se toman en el móvil de tu pareja luego de instalar mSpy. En cuanto a las fotos antiguas, solo algunas estarán disponibles.

Se supone que la característica de grabación de pantalla de mSpy debe mostrarte las capturas de pantalla de múltiples aplicaciones de mensajería instantánea y de redes sociales. Pero desafortunadamente, solo pude ver resultados de la sección de WhatsApp y no de otras aplicaciones.

Sin embargo, esto no afecta el monitoreo de aplicaciones de mensajería instantánea. En la opción de Redes Sociales, puedes ver la información del texto de todos los chats; Lo que no puedes ver es la imagen de la información que aparece en el chat.

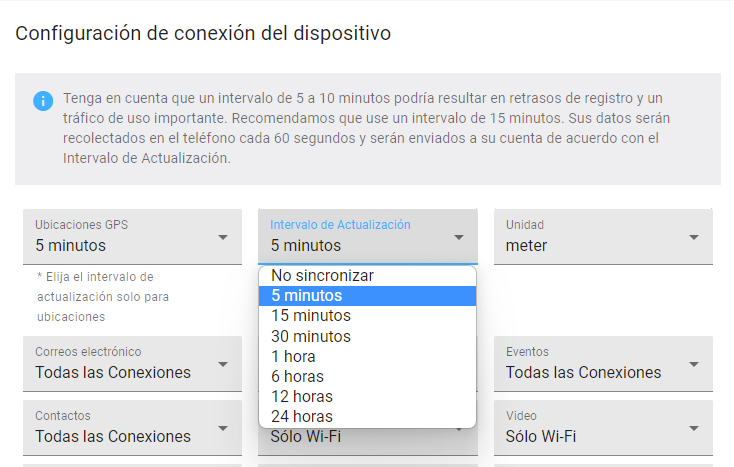

No existe ninguna aplicación en el mercado que pueda competir con la velocidad de sincronización de datos de uMobix. Para ser precisos, las actualizaciones ocurren cada 5-10 minutos.

Dicho de forma más sencilla, podrás rastrear de manera remota y en tiempo real el dispositivo de tus hijos. Y si notas cierta actividad que requiere que tomes acción, podrás hacerlo de manera inmediata. Gracias a la rápida sincronización de uMobix.

La velocidad de sincronización de mSpy no es tan buena. Notarás nuevos datos apareciendo cada 5-10 minutos. Puede configurar el tiempo de sincronización de datos usted mismo, pero el intervalo de tiempo mínimo es de 5 minutos.

Entonces, si eres una persona que no puede esperar mucho, entonces mSpy te dará algunos dolores de cabeza en lugar de ayuda.

Ni siquiera se puede debatir si el rendimiento de uMobix es mejor que el de mSpy. Cada característica de uMobix funcionó como debería. Esto convierte a uMobix en el ganador. Pero ser el ganador tiene su precio.

uMobix tiene más características y una sincronización de datos más rápida, pero esto tiene inevitablemente un impacto en el rendimiento del móvil espiado. Por ejemplo, tomar una captura de pantalla de aplicaciones de mensajería instantánea consumirá de manera constante recursos del sistema; transferir capturas de pantalla de chats, todas las fotos, y videos del móvil al servidor de uMobix (solo por WiFi) consumirá algunos recursos de tráfico de datos y más energía. Aunque las baterías de los móviles a día de hoy tienen mayor capacidad y CPUs más potentes, el consumo de los recursos del móvil es elevado en ciertos momentos (por ejemplo, cuando el móvil tiene muchos programas ejecutados a la vez). Sin mencionar que muchas personas aun usan móviles antiguos.

Mi consejo:

Antes de elegir, necitas tener claras tus necesidades. ¿Es muy importante para ti la información en imagen de las aplicaciones de mensajería instantánea? ¿Es la información de ubicación en tiempo real más importante que esperar 5 minutos? ¿Necesitas todas las fotos y videos del dispositivo de la víctima? ¿Necesitas que las características de monitoreo de audio, video, y captura de fotos, monitoreen el entorno de tu hijo? Si la respuesta es Sí, entonces uMobix es la mejor opción para ti.

Prueba uMobix

Prueba uMobix usando el DEMO gratuito: Has clic aquí para más información.

De lo contrario, mSpy es una mejor opción para ti. Aunque mSpy tiene menos características que uMobix, aun logra satisfacer las necesidades de la mayoría de personas sin tener un gran impacto en el rendimiento del móvil. El beneficio es que tiene un mejor balance entre funcionalidad y consumo de recursos en el móvil monitoreado.

Prueba mSpy

Prueba mSpy usando el DEMO gratuito: Has clic aquí para más información.

Si necesitas grabar llamadas, KidsGuard Pro sería la opción correcta para ti. Es un software de monitoreo desarrollado por clevguard y tiene potentes características que compensan la ausencia de otros programas espías, en especial cuando se trata de grabar llamadas. Pero por favor recuerda que en para satisfacer tus necesidades con un bajo el impacto en el rendimiento del móvil a monitorear, lo cual reduce la posibilidad de que se note el comportamiento anormal del móvil, mientras menos características estén presentes, mejor.

¡Toma tu propia decisión!

Cómo Funciona el Hackeo de un Móvil con una Aplicación Espía.

Básicamente hay dos métodos para que los programas espía funcionen dependiendo del dispositivo a monitorear:

Aplicaciones en sus versiones completas

Este un software que descargas e instalas directamente en el dispositivo que quieres hackear. Necesitas acceso físico al smartphone por al menos cinco minutos.

Una vez instales la aplicación espía, esta recolecta datos del dispositivo y los sincroniza en un panel de control online. Puedes iniciar sesión (desde cualquier lugar) y ver toda la información recolectada y la actividad del móvil.

Esta versión completa funciona en dispositivos Android y Apple y en tablets. Una vez se haya instalado el software – no se requiere más acceso y puedes ver todos los datos de manera remota. Esta es sin dudas la mejor manera de espiar cualquier móvil sin ser un experto. Mi análisis anterior de mSpy, uMobix y KidsGuard Pro está basado en la versión completa de la aplicación.

Versión sin Jailbreak

Este es un método de espionaje relativamente nuevo y solo está disponible para dispositivos Apple como el iPhone. So se requiere software instalado en el smartphone que quieres hackear – por lo tanto, no se requiere tener Jailbreak en el dispositivo Apple.

Esta versión funciona monitoreando los respaldos del móvil hechos con iCloud – el programa gratuito de respaldo de Apple para el iPhone. No ofrece datos en tiempo real ya que depende de las actualizaciones del respaldo. También cuenta con pocas características de monitoreo en comparación con aplicaciones en sus versiones completas – pero aun así cuenta con potentes herramientas de espionaje. (Más información: la versión sin jailbreak de mspy)

Hay dos cosas que hacen posible el rastreo de un dispositivo. Primero, las credenciales de iCloud para dispositivos iOS, y segundo, el respaldo de iCloud debe estar habilitado en el dispositivo. Entonces, puedes rastrear un iPhone sin instalar ninguna aplicación o software usando este método.

Hace no mucho, Apple anunció algunos cambios en los que la verificación en dos pasos estaba habilitada de manera permanente. Entonces, en el 99% de los casos, necesitarás acceso al código de verificación en dos pasos para configurar cualquier aplicación espía de iOS mientras que las credenciales de iCloud son suficientes si la verificación en dos pasos está deshabilitada.

Cuando se habilita la verificación en dos pasos y la aplicación espía trata de acceder a la cuenta de iCloud del dispositivo iOS, un código de verificación se envía al iPhone. Una vez introduzcas el código de verificación en la aplicación espía. Tendrás acceso a la cuenta de iCloud del dispositivo a monitorear.

Una ves finalice la configuración, podrás ver los datos sincronizados en el portal de la aplicación al cual puedes acceder de forma remota.

Muchas de las actividades del iPhone pueden ser vistas desde el panel de control. El tipo de dispositivo siendo monitoreado, los 5 contactos más llamados recientemente, los 5 mensajes más recientes, la última ubicación conocida, y la actividad del móvil en diferentes secciones como llamadas, mensajes, fotos, videos, etc; todo está disponible directamente desde el panel de control.

Si el usuario quiere más características de monitorea para iOS, entonces es necesario que el dispositivo a monitorear tenga Jailbreak, Pero existen algunos riesgos vinculados a los móviles con Jailbreak. Sin adentrarnos en esto, si no eres muy hábil con las tecnologías, es mejor quedarse con las aplicaciones regulares de espionaje de iPhone las cuales son la mejor opción para monitorear iPhones sin Jailbreak.

Cómo espiar un Móvil sin Tocarlo – ¿No tienes Acceso Físico?

¿Puedes espiar el móvil de otra persona de manera remota – sin tocarlo? Si estás usando software espía entonces la respuesta es “probablemente no”. Para poder usar un software en su versión completa debes tener acceso al móvil para instalar en este el programa.

Luego de esto, el monitoreo y control puede realizarse a través del panel de control online. Es importante recordar que, aunque puedes ver todos los reportes de manera remota – La instalación no es remota.

Algunos sitios web asegurar que puedes instalar software espía de manera remota – sin tener acceso físico al dispositivo de la víctima – Esto es definitivamente FALSO.

Primero, necesitas tener el Apple ID y la contraseña del usuario – y segundo, el móvil debe estar configurado para realizar respaldos en iCloud. Si no, entonces necesitarás tener acceso al móvil para habilitar los respaldos.

Esto nos lleva a la siguiente sección en la que analizaré otras formas de espiar el móvil de alguien sin tenerlo a mano.

Pero no te emociones mucho – estos métodos no están disponibles abiertamente para la mayoría de personas y probablemente sean bastante costosas e ilegales. Pero echemos un vistazo para divertirnos un poco.

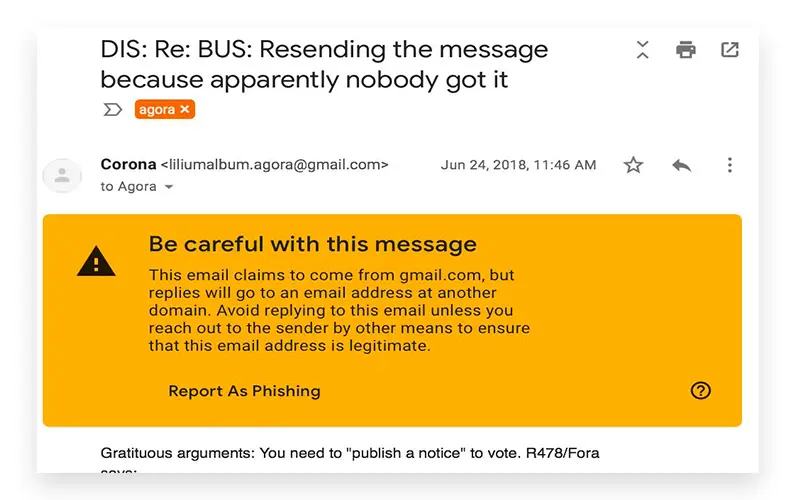

Links Maliciosos (Phishing)

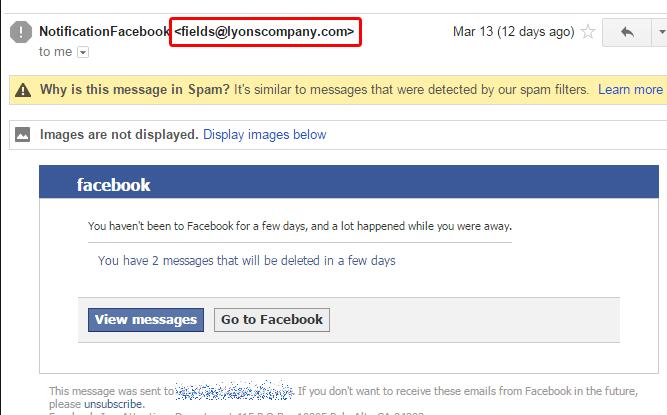

Muchos podrían considerar que esta técnica es una ingeniería social. Porque consiste en atacar un Smartphone manipulando al usuario para que este haga clic en unos links maliciosos.

A través de un SMS o de un email, un atacante podría convencer a la persona que desea atacar para que ingrese a un link falso, en donde se le pedirá que ingrese su información personal para robársela de manera desapercibida, o en donde se le instalará directamente una aplicación espía. Estas aplicaciones espías podrían ser instaladas en tu móvil para permitir el monitoreo remoto de tu dispositivo.

Pero también podrían hacer que ingreses tu información sensible en páginas falsas de redes sociales, y allí robarán tus credenciales de ingreso usando un método que se conoce como phishing.

Para decirlo más detalladamente, así es como funciona:

Lo primero que tendrás que hacer es crear una cuenta de email que luzca muy similar a la dirección de un representante de Apple, de Google, o de otros sitios redes sociales como Facebook e Instagram.

Debes enviarle un correo electrónico desde esta dirección de email similar (sino idéntica) a la que normalmente utilizaría un representante formal de estos proveedores, en donde le pidas al usuario que actualice sus datos de ingreso al servicio. En general esto involucra un pedido de actualización de la contraseña.

Al hacer clic en este link, serán reenviados a una página web ficticia en donde se les solicitará modificar sus credenciales de acceso. Entonces, para poder ingresar, se les pedirá que ingresen sus datos de acceso reales y ahí es cuando todo sucederá:

Porque esta página recolectará los datos reales que hayan sido ingresados y a partir de entonces tendrás todo lo que necesitas. Una vez que dispongas de estas credenciales de acceso, podrás loguearte en las cuentas de Google o iCloud de la víctima, y comenzarás a espiar su móvil celular sin tener que instalar ningún software adicional.

Este es uno de los métodos más populares para espiar los mensajes de Facebook sin tener a mano el móvil de la víctima, o para averiguar la contraseña de una cuenta de Instagram.

¿Pero podemos ser completamente honestos?

Aunque esta técnica funciona, lo cierto es que requiere una gran cantidad de habilidades. Y por si esto fuera poco, tanto Android como Apple le declaran la guerra diariamente a los emails y los sitios web de phishing.

Para darte un ejemplo. Gmail, iCloud, y algunos otros proveedores de email, tienen un sistema que les permite identificar las direcciones de email que contengan links asociados a intentos de phishing. Además, la mayoría de estos servicios también habilitaron la autentificación de dos pasos, para impedir el acceso al dispositivo desde fuentes o programas desconocidos.

El phishing también puede ser utilizado por algunas aplicaciones para instalarse de manera automática sin solicitar credenciales. Las aplicaciones autoinstalables no están disponibles en el mercado, porque son desarrolladas por hackers profesionales.

Si intentas googlear para encontrar algunas de estas aplicaciones, sin dudas irás por mal camino. Porque perderás el tiempo, y porque -probablemente- le estarás otorgando acceso a tu propio dispositivo al software malicioso.

PROS y CONTRAS

- Es gratuito (hay muchos servicios de hosting que te permitirán recrear sitios web sin costos de por medio).

- Es necesario contar con habilitadas avanzadas y con algo de tiempo para hacerlo.

- No contarás con un tablero para acceder de forma sencilla a la información recolectada.

- No podrás espiar a varios dispositivos al mismo tiempo.

Vulnerabilidad del Software

Esta es una alternativa muy popular por varias razones:

- Es fácil de implementar.

- Funciona.

- No tiene ningún costo.

Una de sus desventajas es que no te permitirá acceder a todo lo que suceda en el Smartphone que quieres monitorear, solo podrás ver algunas cosas.

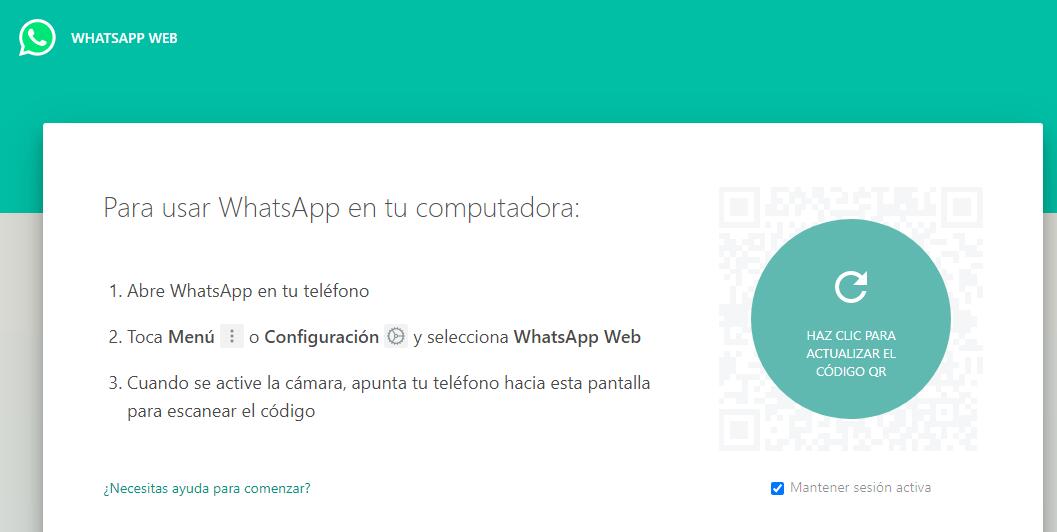

Por ejemplo, si pensamos en WhatsApp, y en la herramienta web de este servicio, esta función te permitirá replicar la aplicación en otro móvil celular, computadora o tablet. Y con esto podrás acceder a todas las conversaciones de este mensajero.

WhatsApp Web funciona en dispositivos Windows y Mac, de manera similar al cliente oficial, por medio del escaneo de un código QR desde la cámara de tu móvil.

Una vez que este código haya sido escaneado, y luego de que hayas hecho clic en la casilla para autorizar el acceso, podrás volver a revisar varias veces esta cuenta de WhatsApp desde el navegador de la misma computadora.

¿Pero entonces, qué significa esto para ti?

Si lográs acceder al móvil móvil de tu victima durante algunos segundos, usando las técnicas de ingeniería social que vimos anteriormente en esta misma guía, podrías escanear un código QR y conectarte directamente a su cuenta de WhattsApp desde tu PC o tablet.

A partir de entonces tendrás acceso a todas sus conversaciones, sin necesidad de instalar ningún tipo de software adicional en su dispositivo.

Eso sí, deberías asegurarte de no leer ninguno de los mensajes antes de que la víctima lo haga, o de lo contrario podrías delatarte.

Aunque no todos los servicios se pueden hackear de la misma manera, de todas formas puedes intentar algunos métodos similares para robar las contraseñas de otras redes sociales.

¿Cómo funciona ESTO?

Los dispositivos de Android y de iPhone guardan localmente las credenciales de acceso a las redes sociales más populares. Entonces, cuando sea posible, deberás tomar el móvil de la víctima para intentar ver estas contraseñas. En el caso de iPhone, debes ir a Ajustes > Contraseñas > y, cuando localices lo que estás buscando, solo debes hacer clic en lo que deseas ver.

En Android, primero deberás ir al símbolo de búsqueda y allí tendrás que escribir ‘Administrador de Contraseñas´, seleccionar Cuenta de Google, y luego investigar hasta encontrar lo que necesites. Aunque para acceder a estas contraseñas deberás saber el código para desbloquear el dispositivo.

PROS y CONTRAS

- Es gratuito.

- Es muy fácil de hacer.

- No deja rastros en el dispositivo que quieres espiar.

- Algunas redes sociales podrían tener una autentificación de dos pasos.

- Tendrás que tener acceso al móvil que deseas espiar.

- Necesitarás el código para poder desbloquear el móvil.

- No contarás con un tablero cómodo para poder administrar la información.

Husmear en las Redes Inalámbricas

Para ser claros, husmear en una red de Wi-Fi no es la cosa más fácil de hacer. Pero es un excelente método si no tienes acceso físico al móvil que quieres espiar: y precisamente por eso es tan popular en todo el mundo.

Comencemos por entenderlo un poco mejor.

El término husmear significará ´capturar´ la información que está viajando a través de una red de Wi-Fi.

Y si bien este parece ser el tipo de espionaje de alto vuelo que solo podrías hallar en una película de James Bond 007, debes saber que existen varios tutoriales que te enseñarán a saber cómo hackear las contraseñas de Wi-Fi y los pasos básicos para hacerlo.

Ahora bien, también hay algunos programas de software que te permitirán pinchar una red inalámbrica sin necesidad de tener conocimientos tecnológicos. Y un excelente ejemplo de esto es el programa Kali Linux Network Distribution. Una vez que hayas logrado perforar una red de Wi-Fi, podrás acceder a todo el tráfico que circula por estos puntos.

Pero, como suele pasar, las cosas buenas también tienen sus puntos negativos y esta técnica de espionaje ciertamente los tiene. Porque si los datos que circulan por estos puntos están encriptados, no será posible husmear en la información personal del usuario.

Hay muchas aplicaciones de mensajería como WhatsApp e Instagram que ahora utilizan un protocolo de seguridad conocido como ´cifrado de extremo a extremo´. Para decirlo de manera sencilla, los mensajes que se envían entre los usuarios viajan completamente encriptados desde un móvil al otro, y se traducen a texto recién cuando le llegan al destinatario.

¿Qué significa esto?

Que si logras interceptar un mensaje de WhatsApp, Messenger, o Instagram, por medio de alguna de estas técnicas para husmear, lo único que podrás ver serán códigos alfanuméricos, más parecidos a jeroglíficos que a mensajes de texto.

Pero sí es posible husmear otros tipos de información, como por ejemplo

- Las contraseñas

- Los videos y fotografías compartidos

- Los emails

- Las notas archivadas

- Y más

Los hackers aman este método, porque gracias a él podrán sentarse en sitios públicos y crear puntos de Wi-Fi gratuitos para robar muchos datos sensibles, como la información sobre las tarjetas de crédito o las contraseñas de cuentas de redes sociales. Nuestro consejo es que intentes evitar este tipo de ataques, y para ello, si estuvieras conectado a una red pública de Wi-Fi, lo mejor sería que no hagas pagos en línea.

PROS y CONTRAS

- Es gratuito.

- No necesitas acceder al móvil de la víctima.

- Debes estar un poco familiarizado con Linux.

- No podrás espiar las aplicaciones de mensajería que tengan cifrado de extremo a extremo.

- No tendrás un panel de control para ver de forma conveniente la información capturada.

- Solo podrás espiar un dispositivo a través de una red de Wi-Fi.

Cámaras Espías

Esta técnica podría parecer una verdadera locura, en el buen sentido.

Como ya habrás notado, es bastante complicado espiar un móvil móvil sin instalar un spyware directamente en el dispositivo en cuestión. Pero con la ayuda de las cámaras espías, y de otros equipos de vigilancia, será bastante sencillo descubrir los datos sensibles de los usuarios, como sus contraseñas o incluso la información de sus tarjetas de crédito… si es que quieres hacerlo.

En estos casos, todo lo que necesitas es asegurarte de que la víctima esté en el sitio indicado cuando deba ingresar información importante en su móvil.

Las cámaras espías son pequeñas, económicas, y fáciles de utilizar.

Además, cada vez es más difícil notarlas.

A continuación te daremos algunas ideas de los sitios en donde podrías colocarlas:

- La cabecera de la cama: la cama es el sitio en donde la mayor parte de las personas suele utilizar su móvil, durante al menos 10 minutos, antes de dormir.

- El asiento trasero del vehículo de la víctima: pero debes asegurarte de que se vean las manos de la víctima.

- Detrás del escritorio de la oficina en donde trabaja.

- Detrás del inodoro, dentro del difusor de aromas – no hay mejor sitio que el baño para conversar con un amante.

Para tener en cuenta: Debes adquirir una cámara espía con resolución HD y con modo nocturno o night vision. La mayoría de estos accesorios ya incorpora este tipo de funciones, pero no estará de más chequearlo.

PROS y CONTRAS

- Veloz.

- Podrás registrar todo el entorno de la habitación en donde sucedan los hechos.

- Podrás registrar las llamadas telefónicas sensibles

- No es muy sencillo leer las claves ingresadas en los teclados de los móviles celulares.

- No tendrás acceso a las conversaciones mantenidas a través de las redes sociales.

Contratar un Hacker Pro para espiar a alguien.

He visto un incremento en la cantidad de personas que ofrecen “espiar cualquier móvil” sin tener acceso a este a cambio de dinero… Solo envíale tu pago a esta persona (con frecuencia varios cientos de dólares). ¿Qué podría salir mal?

Ten cuidado, Existen muchos estafadores que saben cuan desesperadas están algunas personas en espiar el dispositivo de sus parejas. A mi me ofrecen estos servicios cada semana y tratan de convencerme de que se los recomiende a mis lectores.

La mayoría son estafas y nunca las usaría ni las recomendaría a nadie. También es un método ilegal sin importar tus circunstancias o qué tan desesperado estés.

¿Pueden realmente algunos hackers de móviles lograr esto? Sin duda la respuesta es que sí. Si son genuinos y tienen la habilidad, serán bastante costosos – piensa en miles de dólares – y no estarían publicitando sus servicios.

Lo que hacen es bastante ilegal y tiene consecuencias severas si los atrapan, por lo que son bastante cuidadosos en mantenerse en el anonimato. El método que usen para espiar el móvil puede variar entre algunas de las técnicas que menciono a continuación.

¿Cómo encontrar un hacker de móviles?

La manera más probable de encontrar a alguien que ofrezca estos servicios es a través de algún investigador privado (deshonesto). ¡No lo recomiendo!

Espiar usando Stingray o IMSI Catcher

Este método tiene muchos nombres. Un IMSI (International Mobile Subscriber Identifier, Identificador de Subscriptor Móvil Internacional) es descrito a veces como Torres Falsas bajo el nombre de Stingray (Originalmente el nombre del equipamiento espía).

“IMSI Catcher” es el nombre general dado a dispositivos usados para escuchar y rastrear suscriptores de telefonía móvil – por ejemplo, tu móvil. Originalmente usado solo por autoridades de la ley, se han convertido ahora en un método ampliamente extendido entre criminales y/o investigadores privados.

Funcionan (muy básicamente) suplantando la identidad de una torre de telefonía móvil genuina e interceptando las señales del área en la que se encuentra. Estos luego pueden identificar y enfocarse en móviles específicos y hackear sus datos – a veces incluyendo escucha y grabación de llamadas o rastreo de ubicación.

Las versiones originales del equipo se vendían por hasta 50.000$, pero se ha reportado que ahora están disponibles por 1500$ – obviamente al alcance de los criminales.

Hackeo por Espionaje Inalámbrico de Número Telefónico

Otro método popular en artículos online sobre hackeo de móviles – pero, ¿una opción viable? El espionaje inalámbrico o “Espionaje inalámbrico de paquetes” funciona de manera similar al método Stingray mencionado anteriormente.

Está diseñado para interceptar comunicaciones móviles entre dispositivos o entre redes. Usado principalmente en redes empresariales para robar datos confidenciales. Pueden ser usados para atacar Redes WiFi no Seguras.

De nuevo – ¿qué tan práctico es esto para la persona promedio? No me imagino a muchas personas con la habilidad y los recursos para llegar así de lejos solo para ver lo que sucede en un dispositivo. ¿Crees que una pareja celosa va a usar este método? Lo dudo mucho.

Este tipo de hackeo está definitivamente reservado para hackers profesionales – o criminales. Los negocios están finalmente despertando ante este tipo de amenazas e invirtiendo mucho dinero en seguridad y protección.

Hackeo de Móvil por Autoridades de la Ley

Siempre me topo con personas que sospechan estar siendo monitoreadas por la policía – ¡En serio! No se qué esperan de mi – prefiero no profundizar en estos comentarios o preguntas – ¡por mi propio bienestar legal!

Como mencioné anteriormente se conoce ampliamente que las autoridades han usado Dispositivos Stingray en el pasado. Al menos que hayas estado viviendo bajo una roca recientemente. Estoy seguro de que has llegado a la conclusión de que las autoridades (sea donde sea que vives) tienen la habilidad de espiar tu móvil sin que lo sepas.

Ha habido numerosos escándalos y filtraciones por parte de denunciantes. Si quieren espiar tus comunicaciones electrónicas, pueden hacerlo y lo harán – Con suerte usando una orden judicial, pero, ¿Quién sabe?

Tienen el poder legal de solicitar todos los datos guardados por tu operador móvil o proveedor de servicio – ganando acceso a todos tus datos de comunicación incluyendo rastreo GPS. Es por esto que los criminales usan móviles desechables.

Una cosa es segura… no usarán mSpy o uMobix – y no te enterarás de nada si buscas en tu móvil señales de que has sido hackeado.

¿Puedo espiar un móvil con solo el número de móvil?

Este punto me encanta – la gente en realidad me pregunta esto con frecuencia. ¿Puede alguien hackear te con tu número de móvil?

La idea de que puedes usar mágicamente el número de móvil de alguien con una herramienta y por arte de magia el móvil ha sido hackeado.

Suena demasiado bueno para ser vedad… por es así. Es parte de una estafa de internet bien conocida la cual ofrece hackeos gratuitos. Si ves un sitio web ofreciendo esto, evítalo. Es falso.

Entonces – ¿Cómo Proteger tu Móvil de Ser Hackeado?

Tengo toda una sección de seguridad en este sitio web dedicado a saber más detalles sobre averiguar si estás siendo monitoreado y cómo detenerlo.

En cuanto a los tipos de hackeo discutidos en este artículo, existen algunos pasos básicos que cualquier persona puede seguir para proteger sus dispositivos.

- Nunca le permitas a nadie tener acceso libre a tu móvil

- Usa una buena aplicación de bloqueo de móvil

- Evita Rootear o hacerle Jailbreak a tu dispositivo.

- Usa una buena aplicación antivirus

- Desactiva el Bluetooth

- Asegura el WiFi de tu casa con una buena contraseña

- Usa una VPN en cualquier WiFi pública

Algunas medidas de seguridad básicas pueden ayudar mucho a detener a cualquier persona que esté espiando tu dispositivo. Busca los métodos fáciles y evita los hackers profesionales.

Y ahí lo tienes – espiar el móvil de alguien puede ser hecho muy fácilmente, usando software espía ampliamente disponible y asequible. También puede lograrse de manera mucho más sofisticada pagando un precio elevado.

Pero no te dejes llevar mucho – muchos de los métodos de hackeo de móviles que ves online no son realmente prácticos para las personas promedio. Si, un hacker profesional puede espiar tu móvil – ¿Pero es esto probable?

Como siempre – yo recomiendo hacerlo solo de forma legal y ética. Las leyes de privacidad existen para protegernos a todos – así que mantente seguro y legal.

tengo un hijo de 16 años y quiero monitorearle el telefono por siempre esta con el no tengo acceso a su telefono que puedo hacer?

Hola Dany, la mejor y mas segura manera es instalando una programa, en el telefono objetivo, esto asegura continuidad de registros reflejados en un tablero de control, donde se guardan los registros constantemente #Spyphone

Estoy sufriendo acoso informático por parte de un vecino que me robaba mis servicios de Netflix, Amazon Prime, HBO, Movistar TV,…Me di cuenta porque ni siquiera me respetaba cuando lo usaba yo, empecé a tomar medidas para defenderme y ha ido rompiendo más y más defensas hasta el punto que me censura las búsquedas que hago en el navegador…

Es muy barato atacar a una persona, también podrían pensar los hackers en formas económicas y sencillas, de poder defenderse para estar en igualdad de condiciones. Los que somos atacados a veces tenemos trabajos humildes y no nos podemos permitir ni económicamente ni por tiempo, defendernos.

Pensar también en los atacados y el sufrimiento que llevamos…

Un saludo,

Exelente articulo

Hola

Me gustaría saber si se pueden recuperar llamadas telefónicas entre dos números móviles.