Las contraseñas son las llaves del reino digital. Incluso el propio Mark Zuckerberg, el CEO de Facebook, necesita acceder a su cuenta maestra usando una contraseña. Por este motivo es que los hackers invierten una buena parte de su tiempo y de su dinero, para hackear contraseñas y acceder a las cuentas de otras personas. Y podemos afirmar que sus esfuerzos no son en vano. En este artículo vamos a ver cómo operan los cibercriminales para hackear las contraseñas de las diferentes cuentas de redes sociales como Facebook, Instagram y Snapchat. Y una vez que “conozcas al enemigo”, también vamos a mostrarte algunos pasos básicos que puedes dar para evitar estos métodos de ataque.

Como hackear la contraseña de una cuenta de Instagram o Snapchat utilizando un keylogger

Los keyloggers son unos programas maliciosos que fueron diseñados para capturar todo lo que escribes en tu teclado. Existen desde siempre y son uno de los principales objetivos de los programas antivirus. Lamentablemente, pueden ser muy efectivos para robar contraseñas, cuentas de correo electrónico, datos de tarjetas de crédito y cualquier otro tipo de información sensible, así que los hackers con malas intenciones seguramente los usarán con mayor frecuencia en el futuro. Lo más complicado con los keyloggers es que un hacker debe hallar la manera de descargarlo en tu dispositivo, y estas son algunas de las estrategias más utilizadas por ellos:

- Te enviará un email de phishing con un archivo adjunto malicioso, es decir el keylogger.

- Infectará un sitio web con un código malicioso que descargará el software automáticamente en tu dispositivo, se los suele denominar “drive-by-downloads”.

- Intentará engañarte para que hagas clic en un enlace malicioso, a través de una ventana emergente o de un sitio web, y eso autorizará la descarga del archivo malicioso.

Los keyloggers pueden incluir diferentes funciones. La principal, por supuesto, es la de rastrear y grabar las pulsaciones del teclado para luego enviarle la información al hacker malicioso. Así es como lograrán hackear la contraseña de una cuenta de Facebook o Instagram con mucha facilidad. Asimismo, algunos keyloggers también pueden hacer algunas de las siguientes cosas (o todas ellas):

- Tomar capturas de pantalla del dispositivo.

- Rastrear las URL o las páginas visitadas.

- Registrar cuales son las aplicaciones que estás ejecutando en tu dispositivo.

- Realizar copias de los correos electrónicos que tengas en tu bandeja de entrada y de salida.

- Guardar registro de todas tus sesiones de mensajería, como FB Messenger o Snapchat.

Los keyloggers han sido creados para ser invisibles y muy difíciles de identificar. Lo más probable es que ni siquiera puedas detectar sus procesos en el Administrador de Tareas de Windows. Si quieres eliminar un keylogger, necesitarás un software especializado y seguir algunos pasos. O mejor aún, si quieres evitar que alguien descargue un keylogger en tu dispositivo, sería recomendable que uses un software diseñado especialmente para impedir que el malware logre penetrar directamente en tu dispositivo. En nuestra opinión, un buen software antivirus puede ser muy útil para filtrar el tráfico malicioso que existe en la web.

Los ataques de Phishing intentarán convencerte para que reveles tu contraseña

El phishing es una de las herramientas favoritas de los cibercriminales para adueñarse de las contraseñas. Para ello, los chicos malos te enviarán un falso correo electrónico que supuestamente viene de un sitio web de confianza y que utilizas frecuentemente, como es el caso de Gmail o Yahoo. Este email tendrá un aspecto prácticamente idéntico al que tendría un correo real y además contendrá un enlace que lleva a una página de «Inicio de sesión».

El mensaje podría decir algo así como «Debido a algunos problemas de seguridad, le pedimos que introduzca nuevamente los datos de su cuenta para confirmar que realmente es usted». Sin embargo, no estarás conectado realmente al sitio web. En su lugar, acabas de introducir tu cuenta y contraseña para que el hacker pueda verlas. Es decir, has colaborado para que puedan hackear tu contraseña de Facebook o Instagram.

Estos son los pasos necesarios para prevenir un ataque con un email de phishing

Lograr detectar un email con phishing podría requerir cierto esfuerzo. La cuestión más difícil es desarrollar la mentalidad de que todo lo que anda dando vueltas por internet es peligroso hasta que se demuestre lo contrario. Habiendo dicho esto, estos son algunos consejos básicos para que puedas protegerte de estos eventos de phishing tan dañinos.

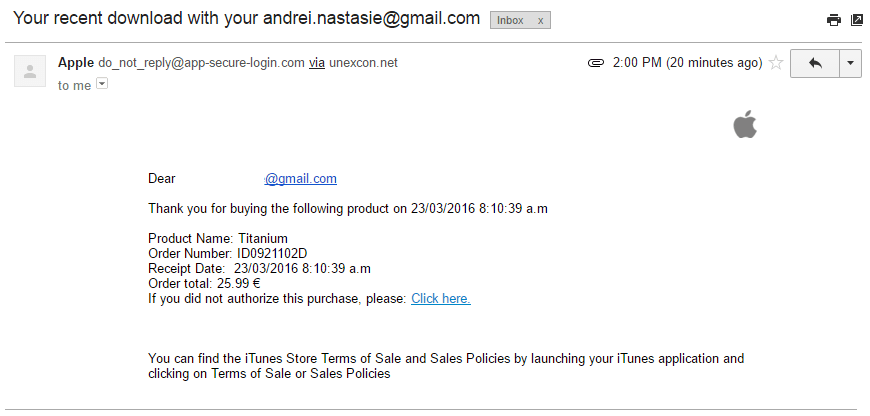

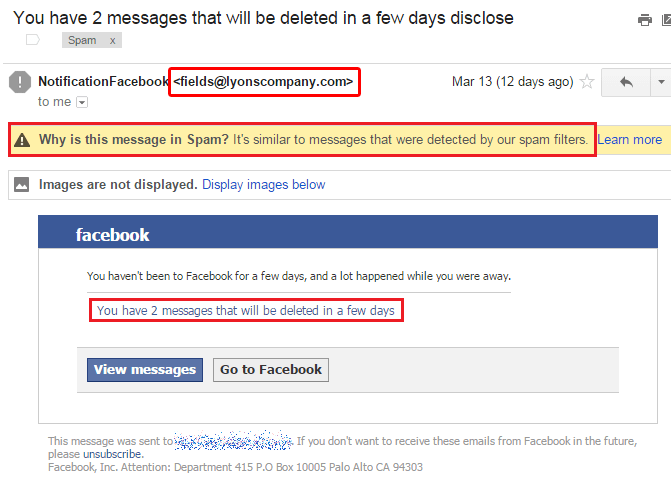

- La primera pista importante de que un correo es falso, será la dirección del remitente. No tiene sentido que Facebook emplee una dirección de correo electrónico que no tenga la extensión «@facebook.com». Aunque también podría ocurrir que el hacker posea la habilidad suficiente como para falsificar una dirección de correo electrónico. O incluso podría ser que este hubiera adquirido una dirección web similar a la de facebook.com. En este caso, podrías recibir un correo electrónico con un aspecto similar a este: support@facebookmail.com o xwsegsy@facebooksupport.com: ambos falsos.

- Es bastante coherente asumir que un correo electrónico alojado en la carpeta de spam siempre será peligroso y que por lo tanto no deberías hacer clic en él, en absoluto. De hecho, ni siquiera deberías abrirlo. O mejor aún, ni siquiera deberías revisar la carpeta de spam. No es algo indispensable. Deja la basura en paz, sin molestarla.

- «Tienes 2 mensajes que serán eliminados en pocos días». ¿Cuándo fue la última vez que viste a Facebook hacer algo como esto? Una pista: nunca. Ese mensaje es una táctica de psicología estándar que suelen usar los cibercriminales para crear una sensación de urgencia en tu cabeza y obligarte así a hacer clic en el enlace.

Cómo utilizan los husmeadores de Wi-Fi para hackearte la contraseña de Snapchat e Instagram

Hay cerca de 300.000 vídeos en YouTube que nos explican cómo hackear una contraseña de Wi-Fi. Pero la realidad es que a los cibercriminales no les interesa conseguir Internet gratis, lo que realmente quieren es apoderarse de todos los datos que envías y recibes a través de la red. Cuando un hacker logra colarse en una red de Wi-Fi, le será muy fácil hackear tu contraseña de Snapchat o Facebook interceptando todos los datos que comunicas a través de la red. Y por supuesto, esto no se limitará únicamente a las contraseñas, porque el delincuente cibernético también intentará acceder a otra información sensible, como los datos de las tarjetas de crédito, las direcciones, la fecha de nacimiento, el seguro social, los correos electrónicos y los mensajes de Internet. Lamentablemente, es prácticamente imposible detectar un ataque de husmeo a través del Wi-Fi, así que la única alternativa será evitarlo de la mejor manera que sea posible. Estos son algunos consejos básicos que deberías seguir para evitar que alguien más pueda hackear tu Wi-Fi y tus datos personales.

- Si es una red Wi-Fi propia, asegúrate de que posea una contraseña robusta y que sea imposible de descifrar mediante un ataque de diccionario o de fuerza bruta (más adelante hablaremos un poco sobre este tipo de ataques).

- Asegúrate de que tu router utilice un método de encriptación WPA2 AES. Este es el método de encriptación más seguro de todos los que existen en la actualidad. Incluso los gobiernos utilizan el estándar de encriptación AES.

- Si se trata de una red pública, como la de una cafetería o un centro comercial, asegúrate de que también esté encriptada con WPA2 AES. En este artículo se explica con más detalle por qué las Wi-Fi públicas son un peligro para la ciberseguridad.

- Si el Wi-Fi público es abierto, o si utiliza el método antiguo y obsoleto de cifrado WEP, directamente debes evitarlo. Hagas lo que hagas, jamás utilices una red de Wi-FI abierta para acceder a tu cuenta de Facebook o de Instagram, ni tampoco para hacer transacciones financieras o cualquier otro tipo de operación sensible.

Software para hackear contraseñas

La principal recomendación en materia de ciberseguridad es la de «usar una contraseña segura». Y hay una muy buena razón para hacerlo. Sin embargo, hay muchísimas personas que usan contraseñas débiles para sus cuentas de redes sociales.

Ataques de fuerza bruta

Estas contraseñas débiles son muy vulnerables a los ataques de fuerza bruta. Este es un método de hackeo de contraseñas que consiste en bombardear una página de inicio de sesión, utilizando miles y miles de contraseñas diferentes, hasta dar con la clave correcta y acceder a la cuenta. Las contraseñas como «123456» figuran entre las primeras que se prueban, de modo que se suelen descifrar en unos 0,2 segundos. En otras palabras, un ataque de fuerza bruta podrá hackear una contraseña débil de Facebook casi al instante.

Este es el tiempo que se tardaría un ataque de fuerza bruta para hackear estas contraseñas:

- London = 6 segundos.

- Londoner = 5 horas, 13 minutos.

- Londoner- = 2 años, 4 meses.

- Londonerse = 1 año, 7 meses

- Londoner-* = 198 años, 26 días.

- Londoner-* = 1 mes, 6 días.

Fuente Como se ve, en las contraseñas no sólo importa la cantidad de caracteres utilizados, sino también su tipo. «Londoner-» es más corta que «Londonerse», pero será más difícil de descifrar a partir del carácter especial «-«. Aunque los caracteres especiales nos son los únicos que nos permitirán establecer diferencias. Porque el uso de una letra en mayúscula puede hacer que una mala contraseña como «londoner-*» se convierta fácilmente en un peso pesado que demoraría casi dos siglos en ser descifrado. Y en este caso, lo único que se hizo fue colocar la letra «l» en mayúscula, para obtener «Londoner-*».

Ataques de Diccionario

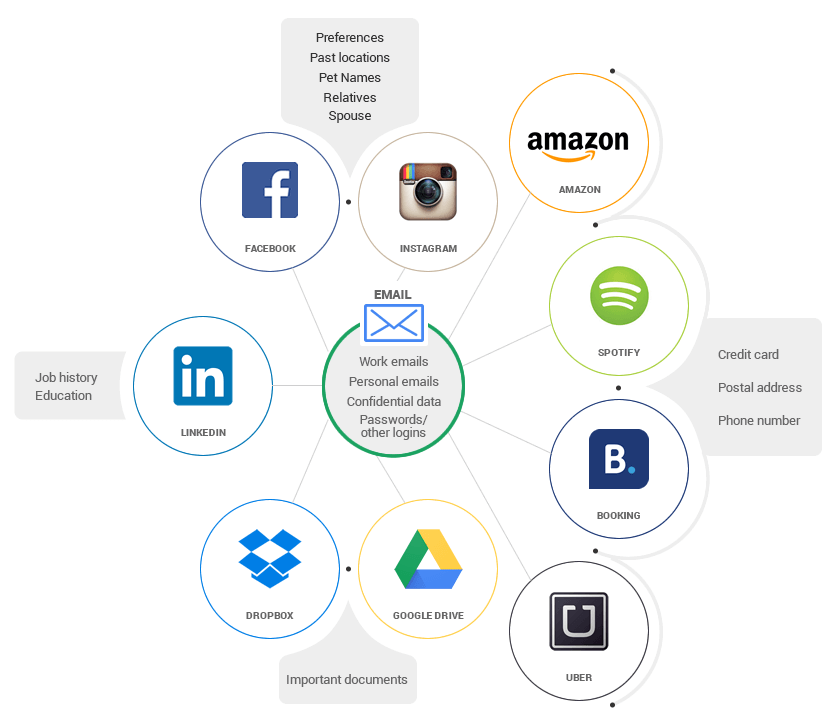

Los ataques de diccionario intentarán adivinar una contraseña de la misma manera que los de fuerza bruta. Pero la diferencia más importante es que este tipo de ataques primero intentará probar las variaciones más probables de una contraseña, para luego avanzar desde ahí. Siguiendo el ejemplo anterior, si el cibercriminal sabe que eres un gran admirador de la ciudad de Londres (tanto como para llevar un tatuaje de la reina en el brazo), entonces ajustará el software para que en intente primero las combinaciones relacionadas con la palabra «Londres», como «london134» o «london88%». De esta manera, el tiempo necesario para hackear la clave «Londoner-*» se podría reducir de casi 2 siglos a sólo algunas horas o días. Cuanta más información sepa el atacante sobre ti, más posibilidades tendrá de hackear tu contraseña.

Como utilizan los hackers los ataques por fuerza bruta o de diccionario

Los ataques de fuerza bruta y de diccionario no podrán ser utilizados directamente para robar tu contraseña de Facebook o Snapchat, pues estos son sitios web extremadamente seguros que utilizan medidas de seguridad extensivas para prevenir este tipo de ataques. Pero de todas maneras, los hackers podrían llegar a explotar algunos otros errores muy comunes entre los usuarios de internet: el uso de la misma contraseña en diferentes sitios. En este sentido, un cibercriminal listo intentaría atacar algunos otros sitios web y servicios diferentes que suele utilizar la víctima. Y es probable que algunos de estos sitios utilicen medidas de seguridad deficientes, lo que le permitirá al hacker lanzar un ataque de fuerza bruta en su página de inicio de sesión. Si el ataque logra ser exitoso, entonces estamos en condiciones de afirmar que el cibercriminal podrá ser capaz de hackear las otras cuentas de la víctima, incluyendo las de su banco y los sitios de compras.

Y todo esto por la costumbre de utilizar una y otra vez la misma contraseña.

Como prevenir un ataque de hacking de diccionario/fuerza bruta

Afortunadamente, protegerte de un ataque para robar tus contraseñas es bastante sencillo. A continuación veremos algunas recomendaciones básicas que deberías seguir para administrar tus contraseñas:

- Asegúrate de utilizar una contraseña robusta. Esto significa que deberás incluir una letra mayúscula, un número y un caracter especial. Además, deberías asegurarte de que tenga al menos 10 caracteres.

- No utilices la misma contraseña en diferentes cuentas. Para aliviar el esfuerzo que significa crear y recordar tantas contraseñas, te recomendamos encarecidamente utilizar un gestor de contraseñas como Dashlane o LastPass.

- Trata de hacer que tus contraseñas sean lo tan impredecibles como sea posible. No permitas que el atacante logre adivinar la “temática” de tus contraseñas, como en nuestro ejemplo con “Londoner-*”. De hecho, deberías intentar que tus contraseñas sean los más aleatorias posibles, como por ejemplo “27fj30dr8&)*LL”.

- Habilita la verificación de dos pasos para prevenir que cualquier atacante pueda loguearse en tu cuenta, incluso si ha logrado descifrar tu contraseña.

Los intentos de ingeniería social que te pedirán los datos de acceso (y tu contraseña)

Del mismo modo que el correo electrónico de phishing, las estafas de ingeniería social intentarán engañarte para que reveles tus datos de forma voluntaria. De hecho, este tipo de ataques suele ser cada vez más frecuente. Por ejemplo, el cibercriminal podría llamarte haciéndose pasar por un empleado de tu banco que se puso en contacto para «aclarar algunas cuestiones menores de la cuenta». Durante este llamado, el ladrón te pedirá que le proporciones el nombre de usuario y la contraseña de tu cuenta bancaria. Te sorprenderías al saber cuántas personas son hackeadas con este tipo de trucos. Y ni siquiera hace falta que sea un empleado del banco, sino que incluso podrían fingir ser una empresa de servicios y pedirte que les digas el nombre de usuario y la contraseña para poder recuperar tu «cuenta perdida». Y dado que la mayoría de las víctimas suelen utilizar la misma contraseña en sus diferentes cuentas, con este simple truco los malos podrían obtener el acceso a tus otras cuentas, e incluso a las más importantes, como las de eBay o Amazon.

Navegación de hombro, el método poco tecnológico para hackearle la contraseña de Facebook o Instagram a otra persona

En algunas ocasiones, el mejor método para intentar hackearle contraseña a alguien es espiarlo directamente mientras la escribe. En Inglés incluso existe un término para esto: shoulder surfing (navegación de hombro). En la era de los teléfonos móviles, esta es una práctica que se ha extendido y hay mucha gente que suele espiar por encima del hombro de los demás para intentar averiguar su contraseña de Facebook o Instagram, además de su información personal (como los sitios web visitados o las conversaciones de WhatsApp). Lo menos que necesitas es que un ladrón te vea hablando sobre tus próximas vacaciones. Si es un buen ladrón, podría rastrear la dirección de tu hogar para robarte. Entonces, para evitar que logren espiar por encima de su hombro, los usuarios de Android deben desactivar el campo «Hacer visible la contraseña» (que está disponible en Ajustes -> Seguridad). En cambio, los usuarios de iOS no deberán preocuparse por esto, porque es una configuración que viene establecida por defecto en el dispositivo y no se puede modificar. De todas maneras, algunas aplicaciones muestran brevemente el último carácter escrito y en este caso, al escribir Londoner-* verías algo así: «****o», por lo que un observador atento podría recordar las pulsaciones y reconstruir la contraseña.

Otra opción es utilizar un protector de pantalla privado que les impida a los demás ver tu pantalla.

Ataques técnicos que nada tienen que ver con el usuario.

Algunas contraseñas han sido hackeadas debido a algunos problemas técnicos relacionados con el sitio web o con el servicio, sin que el usuario tenga la culpa. En tales situaciones, el usuario preocupado por la seguridad sólo podrá utilizar el sitio web de manera segura si este fue debidamente protegido.

Ataques Hash

Las computadoras no almacenan nuestras contraseñas como texto plano, es decir, es imposible encontrar un archivo en un PC con una contraseña escrita letra por letra. En lugar de esto, la contraseña se codifica como un hash. Así, en lugar de «Londoner-*», la contraseña tendrá un aspecto similar a éste: 5206b8b8a996cf5320cb12ca91c7b790fba9f030408efe83ebb83548dc3007bd. Esta larga cadena de caracteres aleatorios se denomina hash. Un hacker podría obtener el archivo hash por medio de un ataque de malware sobre el dispositivo en el que se encuentra almacenado, como un servidor o tu computadora. Y más tarde, para descifrar este hash, el cibercriminal recurrirá a diversos métodos como: las tablas de búsqueda, las tablas arco iris y las tablas de búsqueda inversa.

Ataques OAuth attacks

La mayoría de los métodos de inicio de sesión y de autenticación en línea suelen utilizar un marco tecnológico llamado OAuth 2. Esta tecnología nos evita crear una nueva cuenta de usuario (además de una nueva contraseña) en algunos sitios web, para poder iniciar sesión de manera fácil con una cuenta predeterminada.

Si ya usaste los botones «Iniciar sesión con Facebook» o «Iniciar sesión con Google», probablemente conozcas esta tecnología. Usando este mecanismo, Facebook o Google le enviarán un token de identificación al sitio web -en el que deseas iniciar sesión- para confirmar tu identidad. Sin embargo, hay muchos sitios y aplicaciones que implementan el acceso OAuth de manera deficiente, y en lugar de recibir realmente el token de Google o Facebook solamente comprueban que el proveedor de la información sea Google o Facebook. En otras palabras: ingresan a la cuenta sin confirmar que realmente seas tú. Y la cuestión aquí es que un hacker con buenos conocimientos técnicos podría camuflar el proveedor del token, engañando así a la página de inicio de sesión para hacerle creer que el usuario es auténtico y obtener así el acceso a tu cuenta.

Lamentablemente, muchas aplicaciones y sitios web no implementan el OAuth de forma adecuada: Según algunas estimaciones, estas aplicaciones mal protegidas representan unas 2.400 millones de descargas en todo el mundo, lo que equivale a un riesgo demasiado elevado para una gran cantidad de usuarios. Entonces, para evitar problemas, te recomendamos que generes nombres de usuario y contraseñas independientes y que también evites por completo el uso del botón «Iniciar sesión con Facebook/Google».

Conclusión

Una contraseña segura y robusta es el primer paso, y el más importante, para mantener la seguridad de tus actividades en línea. Algunas cuestiones como las contraseñas largas, las autentificaciones de dos pasos y los administradores de contraseñas, representan una molestia menor en comparación con el incremento en el nivel de seguridad que obtendrás a cambio.

Deja una respuesta