Una red privada virtual (VPN, Virtual Private Network), encripta toda la data mientras viaja entre tu ordenador y un servidor VPN. En esta guía completa de encriptación de VPN, echaremos un vistazo a los detalles de lo que la encriptación es, y como es usada en conexiones VPN.

También explicaremos todos los términos relacionados con encriptación que son usados por los servicios VPN. Esperamos que después de leer este documento, tengas un mayor entendimiento de este tema tan complejo y estés más capacitado para entender las medidas de seguridad que los proveedores de VPN toman.

Preliminares

Si no estás seguro acerca de lo que es una VPN y lo que una de estas puede hacer por ti, échale un vistazo a nuestra guía de VPNs para principiantes.

Nuestro objetivo es presentar las características clave de la encriptación VPN de la forma mas sencilla posible, aunque uno no puede escapar del hecho de que la encriptación VPN es un tema complejo.

Si solo el término “encriptación” te asusta, pero aun así quieres saber lo que debes esperar de un buen servicio VPN, puedes saltar directo al resumen.

¿Qué es encriptación?

La analogía mas sencilla es que la encriptación es una cerradura. Si tienes la llave correcta, entonces la cerradura es fácil de abrir. Si alguien que no posee la llave correcta quiere acceso al contenido de la caja fuerte (tu data) el cual está protegido por la mencionada cerradura, pueden tratar de romper la cerradura.

De la misma manera que la cerradura que protege la bóveda de un banco es mas fuerte que la que protege una maleta, algunas encriptaciones son más fuertes que otras.

Lo Básico

Cuando eras un niño, ¿alguna ves jugaste a un juego en el cual creabas un “mensaje secreto” sustituyendo una letra del mensaje con otra? Esta sustitución era hecha de acuerdo a una fórmula elegida por ti.

Podías, por ejemplo, sustituir cada letra del mensaje original con la letra que se encuentre 3 posiciones por delante en el alfabeto. si alguien sabía esta fórmula, o era capaz de descifrarla, entonces podían leer tu “mensaje secreto”.

En la jerga de la encriptación, lo que estabas haciendo era “encriptando” el mensaje (la data) en base a un simple algoritmo matemático. Los criptógrafos se refieren a este algoritmo como “cifrado”. Para desencriptarlo, necesitas la llave (clave). Este es un parámetro variable que determina el resultado final del cifrado. Sin este parámetro, es imposible desencriptar el cifrado.

Podrías, por ejemplo, sustituir una de cada tres letras del mensaje con un número correspondiente a la letra.

Longitud de la clave de encriptado

Los cifrados informáticos modernos son algoritmos bastantes complejos. Incluso con la ayuda de supercomputadoras son bastante difíciles de romper, o incluso imposible desde un punto de vista práctico. La mejor forma de medir la fuerza de un cifrado es por la complejidad del algoritmo usado para crearlo.

Mientras mas complejo sea el algoritmo, más difícil será romper el cifrado usando ataques de fuerza bruta. Esta forma de ataque primitiva también se conoce como una búsqueda exhaustiva de una clave. Básicamente se trata de probar con cada combinación de números posible hasta que la clave correcta es encontrada.

Los ordenadores realizan cálculos usando números binarios: ceros y unos. La complejidad del cifrado depende en la longitud de su clave en bits – el número de ceros y unos necesarios para expresar su algoritmo, donde cada cero o uno es representado por un bit.

A esto se lo conoce como longitud de la clave y también representa que tan factible es realizar un ataque de fuerza bruta de manera exitosa en cualquier cifrado

El número de combinaciones posible (y por lo tanto la dificultad de un ataque de fuerza bruta) se incrementa de forma exponencial con la longitud de la clave. Si usamos el cifrado AES (el cual veremos luego):

| Tamaño clave | Posibles combinaciones |

| 1 – bit | 2 |

| 2 – bit | 4 |

| 8 – bit | 256 |

| 16 – bit | 65536 |

| 64 – bit | 4,2 x 10^9 |

| 128 – bit | 3.4 x 10^38 |

| 192– bit | 6.2 x 10^58 |

| 256 – bit | 1.1 x10^77 |

Para poner esto en perspectiva:

- En el 2011, la supercomputadora mas rápida en el mundo era la Fujitsu K. Era capaz de una velocidad Rmax máxima de 10.51 petaflops. Basados en esto, la Fujitsu K necesitaría unos 1.02 * 10^18 – alrededor de un trillón de años – para romper una clave AES (Advanced Encryption Standard, Estándar de encriptado avanzado) de 128 bits usando un ataque de fuerza bruta. Esto es mas antiguo que la edad del universo (13,75 millardos de años).

- La supercomputadora mas potente a día de hoy (2017) es la Sunway TaihuLight en China. Esta bestia es capaz de una velocidad tope de 93.02 petaflops. Esto significa que incluso la supercomputadora más potente del mundo se tomaría unos 885 mil billones de años para romper una clave AES de 128 bits.

- El número de operaciones necesarios para romper por medio de fuerza bruta un cifrado de 256 bits es 3.31 x 10^56. Esto se aproxima al número de átomos en el universo.

Cifrados informáticos

Mientras que la longitud de la clave se refiere a la cantidad de número involucrados, los cifrados son las matemáticas – las fórmulas o algoritmos – usados para realizar la encriptación. Tal y como hemos visto, un ataque de fuerza bruta en los cifrados modernos es muy impráctico.

Son las debilidades (algunas veces deliberadas) en estos algoritmos de cifrado que pueden causar que la clave sea rota. Esto pasa por que el resultado de un cifrado (mal diseñado) puede aun revelar cierta estructura de la información original antes de ser encriptada. Esto crea un número reducido de combinaciones a la hora de un ataque, lo que en efecto reduce la longitud efectiva de la clave.

El cifrado Blowfish, por ejemplo, es vulnerable a un ataque que explota la matemática detrás del problema de cumpleaños en teoría de probabilidades. El estudio de las debilidades en algoritmos criptográficos se conoce como criptoanálisis.

Longitudes de clave más largas compensan esta debilidad, ya que incrementan en gran medida el número de resultados posibles.

Envés de atacar el cifrado en sí, el adversario puede atacar la clave. Esto puede afectar una página web en particular o cierto producto de software. Pero la seguridad del algoritmo del cifrado queda intacta, y otros sistemas que usen el mismo algoritmo pero tengan una clave segura no son afectados.

Longitud de la clave de cifrado

Qué tan fuerte es un cifrado depende de las matemáticas del cifrado en sí además de su longitud expresada en bits. Por esta razón, los cifrados son normalmente descritos junto con la longitud de clave usada.

Es por esto que el AES-256 (El cifrado AES con una longitud de clave de 256 bits) es por lo general mas seguro que el AES-128. Toma en cuenta que digo usualmente porque esto involucra matemáticas muy complejas (ya hablaremos luego de AES).

![]() Es importante notar que la longitud de la clave por si sola no es un buen indicador de la fuerza de un cifrado. Es la combinación de la longitud de la clave y el cifrado en sí lo que realmente importa. Los cifrados usados para encriptación asimétrica, por ejemplo, utilizan claves mucho mas largas que aquellas usadas para la encriptación simétrica para ofrecer una protección equivalente.

Es importante notar que la longitud de la clave por si sola no es un buen indicador de la fuerza de un cifrado. Es la combinación de la longitud de la clave y el cifrado en sí lo que realmente importa. Los cifrados usados para encriptación asimétrica, por ejemplo, utilizan claves mucho mas largas que aquellas usadas para la encriptación simétrica para ofrecer una protección equivalente.

| AES (encriptación simétrica) | RSA (encriptación asimétrica) |

| AES-112 | RSA-2048 |

| AES-192 | RSA-3072 |

| AES-256 | RSA-10360 |

Esta tabla está un poco desactualizada ya que no toma en cuenta nuevos ataques contra RSA que han sido descubiertos. También cabe destacar que las variantes “curva elíptica” y “Diffie-Hellman” de RSA son mucho mas seguras que otras variantes tradicionales. Espero que vayas captando la idea de todo esto.

![]() Algo a tener en cuenta es que mientras mayor sea la longitud de la clave, más cálculos son necesarios por lo que se necesita más capacidad de procesamiento. Esto afecta la velocidad a la que la data puede ser encriptada y desencriptada. Los proveedores de VPN y similares deben, por lo tanto, decidir la mejor forma de balancear seguridad y usabilidad práctica cuando eligen un esquema de encriptado.

Algo a tener en cuenta es que mientras mayor sea la longitud de la clave, más cálculos son necesarios por lo que se necesita más capacidad de procesamiento. Esto afecta la velocidad a la que la data puede ser encriptada y desencriptada. Los proveedores de VPN y similares deben, por lo tanto, decidir la mejor forma de balancear seguridad y usabilidad práctica cuando eligen un esquema de encriptado.

Hablaremos luego de los principales cifrados usados por varios protocolos VPN, pero los cifrados mas comunes que encontrarás son Blowfish y AES. Además, RSA se usa para encriptar una clave de cifrado, y SHA-1 o SHA-2 se usa como función hash para autenticar la data.

Perfect Forward Secrecy

El término “Perfect Forward Secrecy” (siglas PFS), traducido normalmente al castellano como “Secreto Perfecto hacia Adelante”, también es conocido como el uso de claves de encriptado efímeras o solo Forward Secrecy (FS) para aquellos que no se sientan cómodos usando la palabra “perfecto».

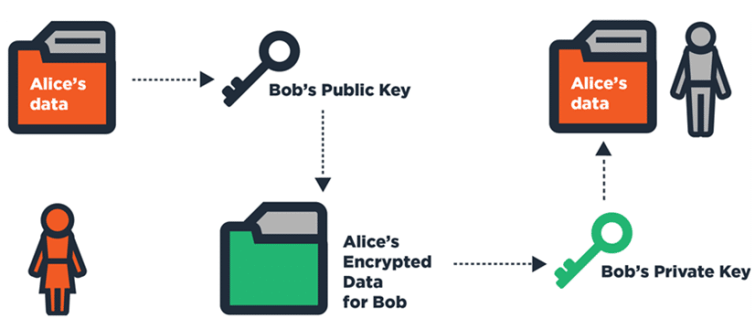

Las comunicaciones en línea mas seguras se basan en SSL/TLS. Usado en páginas web HTTPS y el protocolo OpenVPN. TLS (Transport layer security, seguridad de la capa de transporte) es un protocolo de encriptación asimétrico. Usar un cifrado asimétrico significa que la data está segura con una clave pública, la cual está disponible para cualquier persona. Solo puede ser desencriptada, sin embargo, por la persona indicada que tenga la clave privada correcta.

Desafortunadamente, es muy común ver servidores o incluso compañías enteras usar solo una clave de encriptado privada para asegurar todas las comunicaciones. ¿Por qué? Porque es más fácil. Sin embargo, si esa clave llegase a ser comprometida entonces un atacante puede acceder a todas las comunicaciones encriptadas con ella.

Esta clave de encriptación privada se convierte entonces en una “llave maestra” que puede ser usada para desbloquear todas las comunicaciones con un servidor o compañía. La NSA (National Security Agency, Agencia de Seguridad Nacional) es conocida por haber explotado esta debilidad para recolectar enormes cantidades de data supuestamente segura.

La solución es “Perfect Forward Secrecy”. Este es un sistema en el cual una clave nueva y única es generada para cada sesión. Es una idea simple, incluso si las matemáticas del protocolo Diffie-Hellman son complejas. Esto significa que cada sesión TLS tiene su propia colección de claves. Por eso se les llama “claves efímeras” – son usadas una vez y luego desaparecen.

Es por este motivo entonces que no hay una “llave maestra” que pueda ser explotada. Incluso si una sesión es comprometida, será solo esa sesión – ¡no todas las otras sesiones del resto de usuarios conectados a ese servidor o compañía!

Aunque poco común, es incluso posible refrescar la clave PFS dentro de una sesión (por ejemplo, cada hora). Esto limita aun mas la cantidad de data que pueda ser interceptada por un adversario, incluso si una clave privada resulta comprometida.

Cuando escribí este artículo sobre este tema hace un par de años, el uso de PFS para páginas webs HTTPS y para OpenVPN era bastante inusual. Afortunadamente, esto ha cambiado en cierta forma. Aunque no es algo universal, el uso de claves efímeras se ha incrementado bastante recientemente.

Protocolos de encriptación VPN

Describiré cada uno de ellos a continuación, pero OpenVPN es por ahora el protocolo VPN estándar usado por proveedores de VPN comerciales – y con buenas razones. Es muy seguro y puede ser utilizado en casi todos los dispositivos capaces de correr una VPN. Por lo tanto, dedicaré mas tinta digital para hablar de OpenVPN con más detalle.

PPTP

- Software cliente diseñado para prácticamente todas las plataformas

- Fácil de configurar

- Muy inseguro

- Definitivamente comprometido por la NSA

- Bloqueado fácilmente

¿Qué es PPTP?

Es un protocolo solo para VPN, y se basa en varios métodos de autenticación para ofrecer seguridad. Entre los proveedores VPN comerciales, este es sin duda MS-CHAP v2. El protocolo de encriptado (similar a un cifrado estándar) usado por PPTP es el MPPE (Microsoft Point-to-Point Encryption, Encriptación Punto-a-Punto de Microsoft).

El PPTP (Point-to-Point Tunneling Protocol, Protocolo de Tunelización Punto-a-Punto) fue desarrollado por un consorcio creado por Microsoft para crear una VPN en conexiones dial-up. Es por esto que PPTP ha sido por un largo tiempo el protocolo estándar para redes VPN corporativas.

PPTP está disponible como un estándar en casi todas las plataformas y dispositivos capaces de correr una VPN. Es muy fácil de configurar, sin la necesidad de instalar ningún software adicional. Esto hace que el protocolo PPTP siga siendo una opción popular para servicios de VPN comerciales y para negocios.

También tiene la ventaja de que requiere poca capacidad computacional para ser implementado por lo que ¡es rápido!

No debería sorprender que la NSA seguramente desencripta comunicaciones encriptadas por PPTP como tarea estándar. Incluso más preocupante es que la NSA recolecta enormes cantidades de data antigua que fue encriptada cuando PPTP era considerada segura. Podría también desencriptar esta data antigua.

PPTP requiere los puertos TCP 1723 y el protocolo GRE. Es fácil configurar un firewall GRE, por lo que es fácil bloquear conexiones PPTP.

L2TP/Ipsec

- Usualmente considerada segura (revisa las desventajas)

- Fácil de configurar

- Disponible en todas las plataformas modernas

- Mas rápida que OpenVPN (quizás)

- Podría estar comprometida por la NSA (no hay pruebas)

- Podría haber sido deliberadamente debilitada por la NSA (no hay pruebas)

- Puede tener dificultades con firewalls restrictivos

- Comúnmente mal complementada

¿Qué es L2TP and Ipsec?

L2TP (layer two tunneling protocol, protocolo de tunelización de segunda capa) está preinstalado en casi todos los sistemas operativos y dispositivos capaces de correr una VPN. Por lo tanto, es casi tan fácil de configurar como PPTP.

Por si solo, L2TP no ofrece ninguna encriptación o confidencialidad al tráfico que pasa a través de él. Por lo cual es usualmente implementado con la suite de autenticación Ipsec (L2TP/IPsec). Incluso si un proveedor solo se refiere a L2TP o Ipsec (algunos lo hacen), lo mas probable es que realmente se refieran a L2TP/IPsec.

L2TP/IPsec puede usar cifrados bien sea 3DES o AES. 3DES es vulnerable a ataques de colisión MITM (Meet in the middle, encuentro a medio camino) o Sweet32, así que es poco probable que lo encuentres a día de hoy.、

L2TP/IPsec encapsula la data dos veces, lo cual ralentiza el proceso. Esto es compensado por el hecho de que la encriptación y desencriptación ocurre en el kernel y L2TP/IPsec permite Multi-threading (múltiples hilos de procesamiento). OpenVPN no lo permite. El resultado es que L2TP/IPsec es en teoría más rápido que OpenVPN.

L2TP/IPsec no tiene mayores vulnerabilidades conocidas al usar el cifrado AES, y si se implementa correctamente aun puede ser seguro. Sin embargo, la revelación de Edward Swodena indica en gran parte que el estándar ha sido comprometido por la NSA.

John Gilmore es un especialista de seguridad y miembro fundador de la Electronic Frontier Foundation (Fundación de Frontera Electrónica). Él explica que es probable que IPsec fue deliberadamente debilitada durante su fase de diseño.

Estas PSKs solo son utilizadas para autentificar la conexión, así que incluso si son comprometidas, la data permanece encriptada de forma segura utilizando AES. Un adversario podría, sin embargo, usar la clave pre compartida para fingir ser un servidor VPN. Podría entonces espiar el tráfico encriptado o incluso inyectar data maliciosa dentro de la conexión.

Resumen

![]() A pesar de muchos problemas teóricos, L2TP/IPsec es generalmente considerada como segura no se usan PSKs abiertamente publicadas. Su compatibilidad integrada con muchos dispositivos la puede hacer una muy buena opción.

A pesar de muchos problemas teóricos, L2TP/IPsec es generalmente considerada como segura no se usan PSKs abiertamente publicadas. Su compatibilidad integrada con muchos dispositivos la puede hacer una muy buena opción.

SSTP

- Bastante segura

- Completamente integrada en Windows

- Asistencia técnica de Microsoft

- Puede saltarse la mayoría de firewalls

- Estándar propiedad de Microsoft

¿Qué es SSTP?

SSTP es un tipo de encriptación que usa SSL 3.0 y ofrece ventajas similares a OpenVPN. Esto incluye la habilidad de usar el puerto TCP 443 para evadir censuras. La estrecha integración con Windows puede hacerla mas fácil y estable que OpenVPN en esa plataforma.

A diferencia de OpenVPN, SSTP es un estándar propiedad de Microsoft. Esto significa que el código no esta abierto al escrutinio público. La historia de Microsoft de cooperar con la NSA, y especulación de posibles backdoors (puerta trasera) integrados en el sistema operativo Windows, no inspiran confianza en el estándar.

SSTP (Secure Socket Tunneling Protocol, protocolo de tunelización de sócalo seguro) fue introducido por Microsoft en Windows Vista SP1. Aunque ahora está disponible para Linux, e incluso Mac OS X, sigue siendo ante todo una plataforma solo para Windows.

Otro problema es que SSL v3.0 es vulnerable a lo que se conoce como el ataque POODLE, y por lo tanto no es recomendado. No está del todo claro si este problema afecta al SSTP, pero aún así no inspira confianza

Resumen:

En teoría, SSTP ofrece muchas de las ventajas de OpenVPN. Sin embargo, el hecho de que se trata de un estándar propiedad de Microsoft afecta en gran medida su credibilidad.

IKEv2

- Rápido

- Estable – Especialmente al cambiar de red o reconectarse luego de una pérdida de conexión a internet

- Seguro (si se usa AES)

- Fácil de configurar (¡al menos para el usuario!)

- El Protocolo es compatible con dispositivos BlackBerry

- No es compatible con muchas plataformas

- Implementar IKEv2 en un servidor es difícil, lo que podría resultar potencialmente en que surjan problemas

- Solo confía en implementaciones de código abierto

¿Qué es IKEv2?

IKEv2 (Internet Key Exchange version 2, intercambio de claves de internet versión 2) fue desarrollado en conjunto por Microsoft y Cisco. Es compatible con Windows 7 en adelante, BlackBerry y dispositivos iOS. Es por esto que muchos servicios VPN de iOS usan IKEv2 envés de OpenVPN.

IKEv2 es parte del suite de protocolo IPsec. Asegura que el trafico esté seguro al entregar el atributo SA (Security association, asociación de seguridad) dentro de IPsec y mejora IKEv1 en muchos sentidos. Por esta razón, IKEv2 es algunas veces conocido como IKEv2/IPsec. IKEv1, por otro lado, es normalmente conocido simplemente como IPsec.

Llamado “VPN connect” por Microsoft, IKEv2 es particularmente bueno para reestablecer una conexión VPN cuando el usuario pierde momentáneamente su conexión a internet, como, por ejemplo, al entrar y salir de un túnel de tren u otra zona sin cobertura.

Gracias a su compatibilidad con el protocolo “Mobility and Multihoming (MOBIKE)”, IKEv2 es también altamente resistente a cambios de red. Esto convierte a IKEv2 en una gran opción para usuarios de dispositivos móviles que cambian constantemente entre WiFi y conexiones móviles, o se mueven con frecuencia entre Hotspots.

IKEv2 no es tan común como L2TP/IPsec ya que es compatible con muchas menos plataformas (aunque esto está cambiando rápido). Sin embargo, se le considera igual de buena (si no mejor) que L2TP/IPsec en términos de seguridad, rendimiento (velocidad), estabilidad y la habilidad de establecer (y reestablecer) una conexión.

Open VPN

Ventajas

- Muy segura (si se usa PFS)

- Altamente configurable

- Código abierto

- Puede saltarse Firewalls

- Necesita software de terceros

¿Qué es OpenVPN?

OpenVPN es una tecnología de código abierto que usa la librería OpenSSL y el protocolo TLS así como un cúmulo de otras tecnologías, para ofrecer una solución VPN fuerte y confiable. Es ahora el protocolo VPN estándar de la industria usado por servicios VPN comerciales – por buenas razones.

Una de las mayores fortalezas de OpenVPN es que es altamente configurable. No es nativamente compatible con ninguna plataforma, pero está disponible en la mayoría de plataformas a través de aplicaciones de terceros. Las aplicaciones y clientes personalizados de OpenVPN están frecuentemente disponibles a través de proveedores VPN individuales, pero el código abierto central es desarrollado por el Proyecto OpenVPN.

Muchos desarrolladores y contribuyentes del proyecto OpenVPN también trabajan para OpenVPN Technologies Inc. , compañía que también supervisa el proyecto.

OpenVPN corre mejor en un puerto UDP, aunque puede configurarse para correr en cualquier puerto (mas detalles luego). Esto incluye el puerto TCP 443, el cual es usado por tráfico regular HTTPS. Correr OpenVPN por el puerto TCP 443 hace que sea difícil notar la diferencia entre conexiones VPN y conexiones seguras usadas por bancos, servicios de email y tiendas en línea. Esto hace que OpenVPN sea difícil de bloquear.

Otra ventaja de OpenVPN es que la librería OpenSSL usada para ofrecer encriptación es compatible con muchos cifrados. En práctica, sin embargo, solo Blowfish y AES son normalmente usadas por servicios VPN comerciales. A continuación, hablaré más de esto.

En vista de la información obtenida de Edward Snowden, parece ser que mientras “Perfect Forward Secrecy” (PFS) está en uso, entonces OpenVPN no ha sido comprometida o debilitada por la NSA.

Una auditoría de OpenVPN hecha recientemente por la comunidad ha sido completada al igual que otra financiada por “Private Internet Access” (proveedor de VPN). Ninguna vulnerabilidad significativa que pudiese afectar la privacidad de los usuarios fue hallada. Se descubrieron un par de vulnerabilidades a través de las cuales los servidores de OpenVPN podían sufrir un ataque DoS (Denial of Service), pero estas debilidades fueron corregidas en la version OpenVPN 2.4.2.

OpenVPN es normalmente reconocido como el protocolo VPN mas seguro disponible actualmente, y es ampliamente usado en la industria VPN. Por lo tanto, Entraré en detalles del encriptado OpenVPN a continuación.

Encriptación OpenVPN

La encriptación OpenVPN consta de dos partes – Encriptación del canal de data, y encriptación del canal de control. La encriptación del canal de data se usa para mantener segura tu data, mientras que la encriptación del canal de control mantiene segura la conexión entre tú y el servidor VPN.

Cualquier defensa es tan fuerte como su punto débil, por lo que es una pena que algunos proveedores VPN usen un encriptado mas fuerte en un canal que el otro (normalmente en el canal de control).

No es inusual, por ejemplo, ver un servicio VPN que usa cifrado AES-256 con encriptación del handshake (saludo) RSA-4096 y autenticación hash SHA-512. Todo esto suena bastante impresionante hasta que descubres que solo se refiere al canal de control y no al canal de data, el cual usa encriptación Blowfish-128 y autenticación hash SHA1. Esto se hace por razones publicitarias.

La encriptación del canal de data es también conocida como encriptación TLS, por que TLS es la tecnología usada para establecer de manera segura la conexión entre tu ordenador y el servidor VPN. Esta es la misma tecnología usada por tu navegador de internet para establecer de manera segura la conexión con una página web con encriptación HTTPS

- La encriptación del canal de control consiste en un cifrado, encriptación del handshake, y autenticación hash.

- La encriptación del canal de data consiste en un cifrado y autenticación hash.

Los proveedores VPN normalmente usan el mismo nivel de encriptación tanto en el canal de control como en el canal de data. En nuestros reviews y listas de “traffic light”, solo los especificamos por separado si en cada canal se usan diferentes valores.

Si decimos que un proveedor usa un cifrado AES-256, significa que un cifrado AES-256 es usado en ambos canales, tanto el de control como el de data.

Resúmenes

Protocolos VPN

- PPTP es bastante inseguro y debes evitarlo. Mientras que su facilidad de configuración y compatibilidad multiplataforma parecen atractivas, L2TP/IPsec tiene las mismas ventajas, pero es mucho más seguro.

- L2TP/IPsec es una buena opción de VPN para usuarios no críticos. Esto es cierto en especial para dispositivos antiguos que no soportan OpenVPN. Sin embargo, ha sido severamente comprometido por la NSA.

- SSTP ofrece la mayoría de ventajas de OpenVPN, pero es principalmente un protocolo para Windows. Esto significa que está integrado mas eficientemente en el sistema operativo, pero pocos proveedores VPN ofrecen soporte debido a esta limitación. Además, al ser propiedad de Microsoft y haber sido creado por ellos significa que yo, particularmente, no confío en el.

- IKEv2 es una muy buena opción (segura y rápida). Los usuarios de dispositivos móviles en particular pueden preferirlo incluso por encima de OpenVPN debido a su capacidad mejorada de reconectarse cuando una conexión a internet es interrumpida. Para usuarios de BlackBerry, es básicamente la única opción disponible. Deberías usar versiones de código abierto siempre que sea posible.

- OpenVPN es el protocolo VPN recomendado en la mayoría de los casos. Es rápido, confiable, seguro, y de código abierto. No tiene prácticamente ninguna desventaja, pero para que sea realmente seguro debe ser implementado correctamente. Esto significa que debe usarse una encriptación fuerte y “Perfect Forward Secrecy” o claves de encriptado efímeras.

Encriptación de OpenVPN

Cuando se trata de encriptación, el truco se encuentra en los detalles. Es común encontrarse con proveedores VPN que usan una encriptación AES “ultra larga de 256 bit, pero esto en realidad no nos dice mucho. AES-256 es ciertamente un cifrado fuerte, pero si otros aspectos de la suite de encriptación son débiles, entonces tu data no estará segura.

- Cifrado – esto protege tu data, AES-256 es en estándar de la industria y es altamente recomendado

- Handshake (saludo) – esto asegura tu conexión al servidor VPN. RSA-2048+ o ECDH-384+ son seguros. RSA-1024 y Diffie-Hellman no lo son.

- Autenticación Hash – crea una huella única que es usada para validar data y certificados TLS (esto significa, revisar que el servidor al que estás conectado es realmente el que piensas que es). HMAC SHA-3 es una buena opción, pero HMAC SHA-2 (SHA-256, SHA-384 y SHA-512) Y HMAC SHA-3, ¡son incluso más seguros! Ten en cuenta que la autenticación hash no es necesaria si se usa el cifrado AES-GCM.

- Perfect Forward Secrecy (PFS) – se asegura de que nuevas claves son generadas para cada sesión. OpenVPN no debería considerarse seguro al menos que PFS esté implementado. Esto puede conseguirse al incluir bien sea un intercambio de claves Diffie-Hellman o ECDH en el handshake RSA, o un un handshake DH o ECDH.

- La encriptación es tan fuerte como su punto más débil. Esto significa que los parámetros de encriptación deben ser fuentes tanto en el canal de data como en el de control.

- Usar claves de cifrado más largas es casi siempre más seguro al costo de velocidad.

OpenVPN negociará cifrados entre cliente y servidor a voluntad propia. Al menos que parámetros muy específicos sean definidos, OpenVPN usara por defecto parámetros débiles. Como mínimo, Open VPN usara por defecto cifrado Blowfish-128, Handshake RSA-1024 sin PFS, y autentificación hash HMAC SHA-1.

Conclusión

Espero que ahora tengas un mejor entendimiento de todo lo necesario para que una conexión VPN sea segura. Sin embargo, cuando se trata de configurar correctamente una VPN, la encriptación es solo la mitad del asunto. La otra mitad se trata de asegurarse de que no haya tráfico entrando o saliendo de tu ordenador por fuera de la conexión VPN.

Deja una respuesta